Forensic resistance 1 or Last ActivityView. Data on user activity in Windows 10 and how to remove them

Good time reading, dear readers of Habr.

The prompting to research, published in this article, was the more and more popular word “fornsica” and the desire to understand the question - what data on the digital life of an ordinary user collects Windows 10, where it stores and how to make a button - “Delete all” (I would take it in parts, but I need to immediately (c) Ostap Bender).

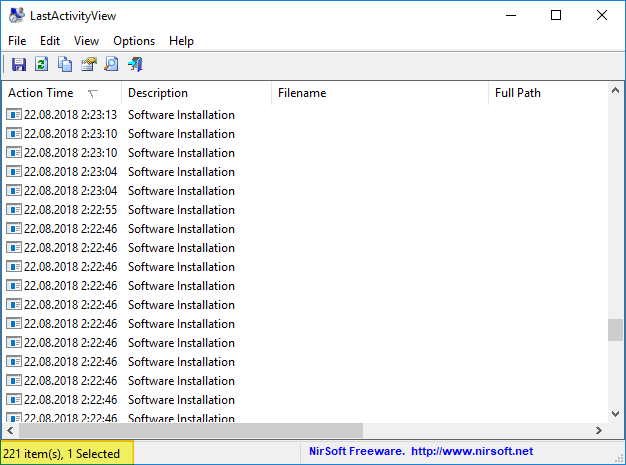

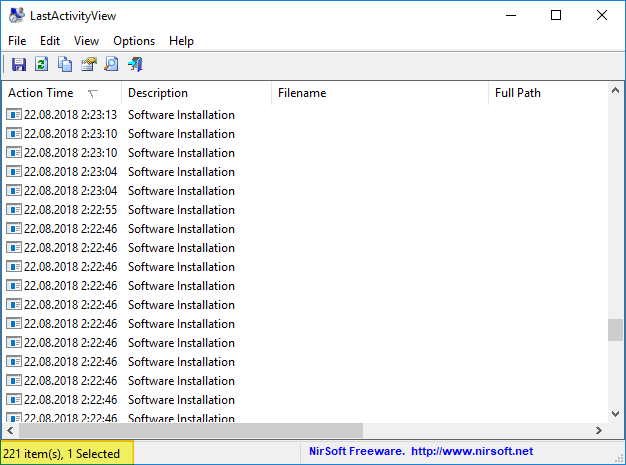

And the emergence of this motivation was promoted by the fact that, as it turned out, the interest in the question “how to delete history”, issued by the epic LastActivityView , still stirs the minds

, and often the question remains unanswered on the forums. Fuel to the fire adds that the vanilla CCleaner in the case of LastActivityView does not help.

Those who are mostly interested in the practical side of the question, about the “Delete All” button, can immediately go to the end of the article - I suggest solutions there.

And in the article - I want to share the results of these studies with those who are interested in it. It will be about the data that is stored by Windows 10 locally and which can be easily and quickly accessed using the “free and publicly available means of forensica,” including the NirSoft utilities . Although it is not about them (why - see below).

I want to make a reservation right away - I am not a specialist in computer security or forensic analysis, I do not have any criminal experience or impulses, I swear to my mother that I cannot see the age of will.

This article discusses Windows 10. Other editions of Windows are, of course, also sinful in collecting and storing data, but they have registry keys, folders, services, etc. are different.

And here forensica

Why it is not about NirSoft

What data is stored Windows

Why does Windows collect data and what is it fraught with deleting

Where is this data stored?

Since, in the end, they wipe something?

Sources

In the article, the question concerns the use of its methods and means to access private user data. And, due to their distribution and availability, it is likely - in vain, home-grown forzensik-kultshakerami, Trojan affairs masters and other amateurs calculate by IP or easy money, and just unfriendly curious, as for downloading, running and reading / saving data issued by the same LastActivityView, Nir Sofer does not need to be.

In the “introduction” I did not accidentally give a link to LastActivityView on the Soft Portal. There really is only a brief description of the functionality of this utility, but in Russian. And on off. Nir Sofer writes a page for his utilities, and he also speaks English. But, on the other hand, for almost every utility of it, there is a description of where it gets the data from. For LastActivityView at the very bottom, under the heading "How to delete the information displayed by LastActivityView".

It must be admitted that I myself have the same keen-eyed eye - once, like him, only a week later I noticed that "there is no wall at the barn." But, the truth is, this week was a little bit earlier than LastActivityView began to frighten users or, more likely, when they got to the Soft Portal and learned to be afraid of it themselves.

Although NirSoft utilities, along with SysInternals, IMHO is a sample of professionalism for a programmer and extremely convenient for administration. Yes, and to conduct investigations and they are often recommended. ProofExample: Hacker №229. Forensic and he is not the only one.

Although, I think, a similar direction of their use by itself occurred to those who somehow dealt with them.

Everything that is connected with access to files and folders and their location, using programs (including protable), and connecting storage devices (including encrypted file containers) is stored.

Yes, it is not in all cases, something is saved only under certain events, but something can be turned off, but it is better, nevertheless, to assume that everything is always. What connected, what folders-files opened, what programs used.

And from the fact that with Windows logs it is unpredictable what will be recorded there. Due, at least, to the fact that it strongly depends on the specific settings of a specific OS and each of its subsystems, and these logs are available for recording messages in them by third-party programs.

And where does "access" and "location"? A highly exaggerated example: a bank card number and its pin-code will remain in the file “D: \ MySuperSecretContact \ CardPin.docx”, will not be recorded in Windows, but the fact of access and the “talking” folder and file names, that for example, MS Office 2007 portable was used, as well as the date-time of at least the last (sometimes each) access / launch — fixed by Windows, and smeared with a thin layer throughout the system.

About some other data - you can read below in the text, under the heading "Other sources of information leaks known to me, but not falling under the subject of the article"

Therefore, since connected, run, opened something that I would not like to become property to the general public - then it would not be bad to sweep away the traces.

An absolutely fair comment from Hanabishi - “But the topic of real logging is not touched at all ... nothing is mentioned concerning telemetry and Win10 in particular” - I apologize, I didn’t really describe that the article is about private data stored locally on users PC . Issues of surveillance, as well as issues of anonymity on the network, is still another, separate topic.

Most of the data Windows collects for the convenience of the user - for example, to speed up the launch of applications, to display folders in Explorer with the settings that the user specified, to display a list of previously opened files, etc. etc. To wipe only the data, without losing the amenities at the same time - will not work.

Also, part of the data is collected to assess the performance and condition of the computer and the OS (including failures and errors) by IT specialists and specialized software to solve the problems arising from the user. Without this data, it will be difficult to solve problems if they arise.

And all this is another reason to think about the question of when it is really necessary to erase the data, and when it is not worth it and it may not be necessary to erase it with an empty image every time the computer is turned on and off.

An absolutely fair comment from Hanabishi - “why clean the service logs, if you can simply disable these services?” I did not mention it. Can. As regular means, and dances with a tambourine. But this again means - once and for all to lose the fertilizers, which are our everything.

What will be to me from Vinda for large-scale cutting out of private data, including using the solution proposed here?

Epic fails should not happen, especially if you carefully read the description of each “cleaning” rule and, if anything, turn it off. But the new cap, with a new burqa, is also not expected.

After the “surveys” stated in the introduction and the reconciliation of the new reality with the surrounding reality, I got the impression that,apart from IBM-286, they had already managed to invent some basic “reserved places” that had not changed since XP, except that the location and format of some have changed. And something was added, but, it seems, a little. Therefore, I am therefore sure that I will not open the Americas, especially to specialists, but it may be that someone will be interested in this selection, in connection with the growing interest in anonymity and security.

I just want to warn you - this is far from everything, only the most basic and informative (in the sense of the description, not everything is erased in the proposed solution much more) and not deployed also by the “gallop on Europe”. For those to whom this topic is really interesting, at the end of this chapter - interesting materials known to me for independent study + a number of specific “reserved places” are given in the solutions for their cleanup.

The main, known to me, sources of information leakages about user activity

Windows logs: well, here without comments ... even completely fair.

There are a few more places in the registry and on the disc, but they are much less informative and not very interesting (see “solutions”, below). And there is a sea of other places, like the "* .log" files of various services, and even not always Microsoft. True, it is encouraging that CCleaner on steroids (see below) is overwritten by almost everything.

Other sources of information leaks are known to me, but not covered by the article for one reason or another. And here, too, it should be noted that almost everything is overwritten by CCleaner or there are other freeware utilities.

Materials on this topic, except for the “sources” at the end of the article.

I offer the following option for consideration and criticism: Bleed the CCleaner (which I think is more convenient for users and more or less, since it excludes the invention of the next bike) and

use the bat-file to overwrite windows magazines.

Plus, below is its own solution, in the form of a bat-file, but, nevertheless, it is not advisable to use it even in my opinion (especially since it erases only the most basic and mainly for windows 10). Is that - I propose to read the comments on the code.

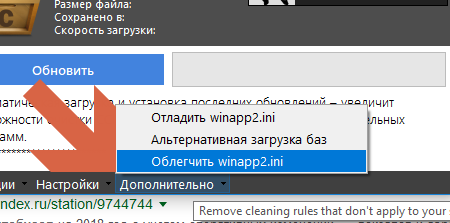

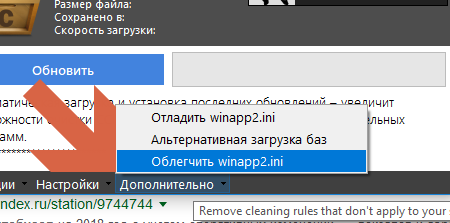

First, you need to download and run CCEnhancer , perform the "update" (according to the instructions on the page). Just be sure to select and click on this menu item (having previously closed the CCleaner, if it started):

Otherwise, the winapp2.ini file will contain 100,500 rules that extremely deliver their relevance to the masses, such as the cleaning rules for the Zaiki Spectrum emulator ( then who even remembers such a computer), but at the same time strongly braking CCleaner.

Then you need to go to the folder where CCleaner is installed. Find the winapp2.ini file there, congratulate it with relief and open it (for example, in nodepad ++).

Save file.

Just in case, before the first launch, you need to create a restore point.

You can additionally read a detailed and understandable description of all the basic rules of CCleaner and the consequences of their use, here (Rus.)

Run the bat-file. Wait until the work is finished.

Open CCleaner, go to it in the "Cleaning".

Perform cleaning.

Finals

After using the first or second option, you can run the NirSoft utilities in order to see if we have achieved the desired effect.

Profit ... Now, the main thing is to feed the dogs and not touch anything. And then she will again start writing opera ...

Possible scenarios for using bat and CCleaner solutions

By the way, why is Forensic resistance 1?

This will become clear if it ever comes to 2.

The prompting to research, published in this article, was the more and more popular word “fornsica” and the desire to understand the question - what data on the digital life of an ordinary user collects Windows 10, where it stores and how to make a button - “Delete all” (I would take it in parts, but I need to immediately (c) Ostap Bender).

And the emergence of this motivation was promoted by the fact that, as it turned out, the interest in the question “how to delete history”, issued by the epic LastActivityView , still stirs the minds

, and often the question remains unanswered on the forums. Fuel to the fire adds that the vanilla CCleaner in the case of LastActivityView does not help.

Those who are mostly interested in the practical side of the question, about the “Delete All” button, can immediately go to the end of the article - I suggest solutions there.

And in the article - I want to share the results of these studies with those who are interested in it. It will be about the data that is stored by Windows 10 locally and which can be easily and quickly accessed using the “free and publicly available means of forensica,” including the NirSoft utilities . Although it is not about them (why - see below).

I want to make a reservation right away - I am not a specialist in computer security or forensic analysis, I do not have any criminal experience or impulses, I swear to my mother that I cannot see the age of will.

Target operating system

This article discusses Windows 10. Other editions of Windows are, of course, also sinful in collecting and storing data, but they have registry keys, folders, services, etc. are different.

Content

And here forensica

Why it is not about NirSoft

What data is stored Windows

Why does Windows collect data and what is it fraught with deleting

Where is this data stored?

Since, in the end, they wipe something?

Sources

And here fornica

In the article, the question concerns the use of its methods and means to access private user data. And, due to their distribution and availability, it is likely - in vain, home-grown forzensik-kultshakerami, Trojan affairs masters and other amateurs calculate by IP or easy money, and just unfriendly curious, as for downloading, running and reading / saving data issued by the same LastActivityView, Nir Sofer does not need to be.

Why is it not about NirSoft

In the “introduction” I did not accidentally give a link to LastActivityView on the Soft Portal. There really is only a brief description of the functionality of this utility, but in Russian. And on off. Nir Sofer writes a page for his utilities, and he also speaks English. But, on the other hand, for almost every utility of it, there is a description of where it gets the data from. For LastActivityView at the very bottom, under the heading "How to delete the information displayed by LastActivityView".

It must be admitted that I myself have the same keen-eyed eye - once, like him, only a week later I noticed that "there is no wall at the barn." But, the truth is, this week was a little bit earlier than LastActivityView began to frighten users or, more likely, when they got to the Soft Portal and learned to be afraid of it themselves.

Although NirSoft utilities, along with SysInternals, IMHO is a sample of professionalism for a programmer and extremely convenient for administration. Yes, and to conduct investigations and they are often recommended. ProofExample: Hacker №229. Forensic and he is not the only one.

Although, I think, a similar direction of their use by itself occurred to those who somehow dealt with them.

And for those who did not have, but became interested

Дабы не скачивать их в розницу — можно скачать оптом с бонусом в виде лаунчера NirSoft Launcher (при скачивании обратите внимание, что zip-файл запаролен, пароль есть на этой страничке).

What data is stored Windows

Everything that is connected with access to files and folders and their location, using programs (including protable), and connecting storage devices (including encrypted file containers) is stored.

Yes, it is not in all cases, something is saved only under certain events, but something can be turned off, but it is better, nevertheless, to assume that everything is always. What connected, what folders-files opened, what programs used.

And from the fact that with Windows logs it is unpredictable what will be recorded there. Due, at least, to the fact that it strongly depends on the specific settings of a specific OS and each of its subsystems, and these logs are available for recording messages in them by third-party programs.

And where does "access" and "location"? A highly exaggerated example: a bank card number and its pin-code will remain in the file “D: \ MySuperSecretContact \ CardPin.docx”, will not be recorded in Windows, but the fact of access and the “talking” folder and file names, that for example, MS Office 2007 portable was used, as well as the date-time of at least the last (sometimes each) access / launch — fixed by Windows, and smeared with a thin layer throughout the system.

About some other data - you can read below in the text, under the heading "Other sources of information leaks known to me, but not falling under the subject of the article"

Therefore, since connected, run, opened something that I would not like to become property to the general public - then it would not be bad to sweep away the traces.

An absolutely fair comment from Hanabishi - “But the topic of real logging is not touched at all ... nothing is mentioned concerning telemetry and Win10 in particular” - I apologize, I didn’t really describe that the article is about private data stored locally on users PC . Issues of surveillance, as well as issues of anonymity on the network, is still another, separate topic.

Why does Windows collect data and what is fraught with their removal

Most of the data Windows collects for the convenience of the user - for example, to speed up the launch of applications, to display folders in Explorer with the settings that the user specified, to display a list of previously opened files, etc. etc. To wipe only the data, without losing the amenities at the same time - will not work.

Also, part of the data is collected to assess the performance and condition of the computer and the OS (including failures and errors) by IT specialists and specialized software to solve the problems arising from the user. Without this data, it will be difficult to solve problems if they arise.

And all this is another reason to think about the question of when it is really necessary to erase the data, and when it is not worth it and it may not be necessary to erase it with an empty image every time the computer is turned on and off.

An absolutely fair comment from Hanabishi - “why clean the service logs, if you can simply disable these services?” I did not mention it. Can. As regular means, and dances with a tambourine. But this again means - once and for all to lose the fertilizers, which are our everything.

What will be to me from Vinda for large-scale cutting out of private data, including using the solution proposed here?

Epic fails should not happen, especially if you carefully read the description of each “cleaning” rule and, if anything, turn it off. But the new cap, with a new burqa, is also not expected.

- If any “repair and restoration” works are supposed, then the information important for this will be erased. But this mainly concerns erasing Windows logs.

- If the display of some folders customized for themselves, you have to customize the new

- If you set any programs compatibility mode or run as administrator, you will have to set again

- Due to the mashing of data needed to speed up access to data, their display and launch of programs, the next one, after mashing, access \ display \ launch, will slow down a bit

- Due to the mashing of data about previously opened files, you will have to look for them again, use the menu item "previously opened files" in the programs will not work

- If you choose to delete the cache of Windows updates, then you will not be able to uninstall the updates in a regular manner

Where is this data stored?

After the “surveys” stated in the introduction and the reconciliation of the new reality with the surrounding reality, I got the impression that,

I just want to warn you - this is far from everything, only the most basic and informative (in the sense of the description, not everything is erased in the proposed solution much more) and not deployed also by the “gallop on Europe”. For those to whom this topic is really interesting, at the end of this chapter - interesting materials known to me for independent study + a number of specific “reserved places” are given in the solutions for their cleanup.

The main, known to me, sources of information leakages about user activity

Windows Registry

Служба Background Activity Moderator (BAM). Очередная нанотехнология от Microsoft — запиленная в Windows 10 начиная, если не ошибаюсь, с версии 1709 для каких-то своих внутренних нужд.

Данная служба ведет логи активности, правда, хранятся эти логи до перезагрузки компьютера (что подтвердилось проверкой), но все же не комильфо.

Особо умилили результаты такого эксперимента: запускаем любимый многими TrueCrypt (protable), монтируем файл-контейнер, запускаем из него LastActivityView.

Видим в реестре запись:

То есть, теоретически, после запуска таких портабельных утилит, надо бы или перезагружаться или затирать.

Пытаться отключить службу BAM — не стоит, словите синий экран.

История «монтирования» дисков MountPoints2 (тоже содержит записи типа «TrueCryptVolumeK»)

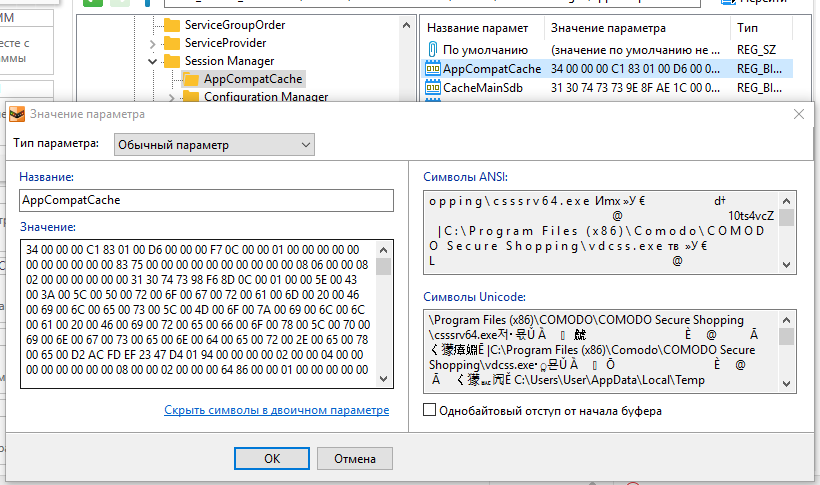

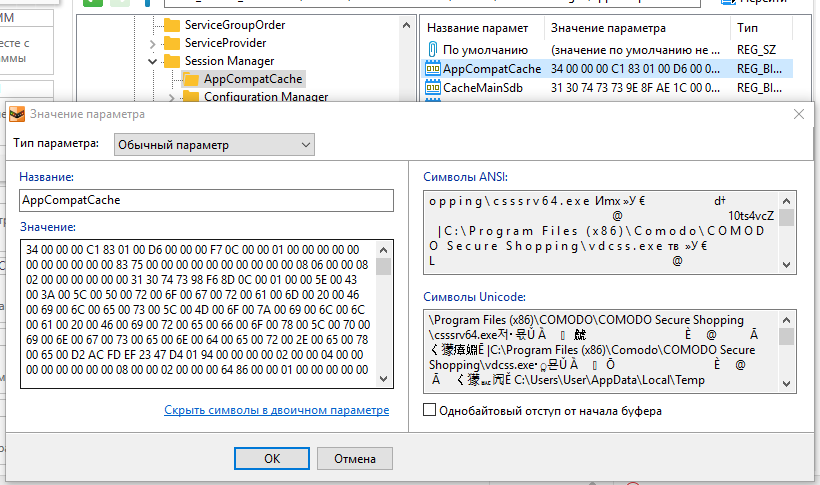

Параметр AppCompatCache ключа реестра AppCompatCache, тоже крайне интересен (хранит данные в бинарном виде).

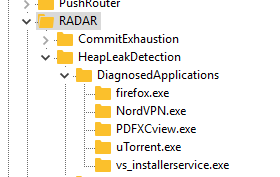

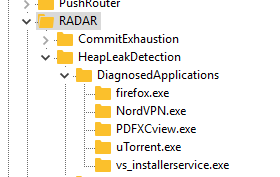

Ключ реестра DiagnosedApplications. Почему-то нигде на форензик-форумах мне потом не встретилось упоминание (возможно, просто плохо искал) ключа реестра:

Служебная информация Windows для отладки утечек памяти в программах.

- ShellBags — Bags, BagMRU. Там в том числе хранится и информация о доступе к папкам, включая дату-время, для сохранения и восстановления их с настройками пользователя (размер окна проводника, выбор отображения «список\эскизы» и т.п.).

- OpenSavePidlMRU. История диалогов «открыть, сохранить».

- MUICache. История запущенных ранее программ для списка кнопки «Пуск».

- Uninstall. Хранится информация для деинсталляции инсталлированных программ. Спасибо КЭП — не за что, всегда рад помочь. Удалять ее, понятное дело, нельзя (спасибо еще раз). Содержит и дату-время установки программы.

- MountedDevices. История смонтированных (в том числе и криптованных) дисков.

Служба Background Activity Moderator (BAM). Очередная нанотехнология от Microsoft — запиленная в Windows 10 начиная, если не ошибаюсь, с версии 1709 для каких-то своих внутренних нужд.

Данная служба ведет логи активности, правда, хранятся эти логи до перезагрузки компьютера (что подтвердилось проверкой), но все же не комильфо.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\bam\UserSettings\<SID пользователя>Особо умилили результаты такого эксперимента: запускаем любимый многими TrueCrypt (protable), монтируем файл-контейнер, запускаем из него LastActivityView.

Видим в реестре запись:

То есть, теоретически, после запуска таких портабельных утилит, надо бы или перезагружаться или затирать.

Пытаться отключить службу BAM — не стоит, словите синий экран.

История «монтирования» дисков MountPoints2 (тоже содержит записи типа «TrueCryptVolumeK»)

HKEY_USERS\<SID пользователя>\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2Параметр AppCompatCache ключа реестра AppCompatCache, тоже крайне интересен (хранит данные в бинарном виде).

Ключ реестра DiagnosedApplications. Почему-то нигде на форензик-форумах мне потом не встретилось упоминание (возможно, просто плохо искал) ключа реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications

Служебная информация Windows для отладки утечек памяти в программах.

File system

- Папка Prefetch каталога Windows. Ну, тут лучше Вики вряд ли скажешь. Там же есть еще и базы данных другого оптимизатора — SuperFetch (файлы, типа AgAppLaunch.db). Формат их, как я понял, народу пока не ясен, мне тоже не особо, но при просмотре в hex-редакторе пути к приложениям просматриваются.

- Файл

C:\Windows\inf\setupapi.dev.log

Инофрмация о подключениях устройств, сетевых интерфейсов и не только. - Папки проводника со списком переходов (aka Jump list). Данные хранятся по пути типа:

с:\Users\User\AppData\Roaming\Microsoft\Windows\Recent - Папка (см. реестр — AppCompatCache)

C:\Windows\appcompat\Programs - Папка

C:\Windows\Panther

Тут хранится информация для отката, если вы обновляли версию Windows

Windows logs: well, here without comments ... even completely fair.

There are a few more places in the registry and on the disc, but they are much less informative and not very interesting (see “solutions”, below). And there is a sea of other places, like the "* .log" files of various services, and even not always Microsoft. True, it is encouraging that CCleaner on steroids (see below) is overwritten by almost everything.

Other sources of information leaks are known to me, but not covered by the article for one reason or another. And here, too, it should be noted that almost everything is overwritten by CCleaner or there are other freeware utilities.

List of those

1. Все, что связанно с сетью и Интернетом (это не входит в данную статью о «локально» хранимых историях). Но с этим справляются CCleaner и Privazer. Тут же надо отмеить, что у CCleaner-а на стероидах, из решений в конце статьи, способности к этому повышаются в разы.

2. Все, что связанно с историей подключением USB-девайсов. Для ее просмотра и удаления можно использовать, например, Usboblivion.

3. Все, что связанно с файловой системой. «Безвозвратное» удаление файлов и очистка свободного места (то же «безвозвратное удаление», но уже ранее удаленных файлов, оставшихся в дебрях файловой системы). В общем вопросы, связанны с тем, что удаленные файлы можно восстановить. Заодно надо упомянуть и про кэши эскизов изображений Windows, которые имеют свойство хранить эскизы даже уже удаленных изображений. CCleaner и Privazer это тоже умеют все зачищать.

4. Все, что связанно с точками восстановления («теневыми копиями»), в которых сохраняется файлы, в том числе и системный реестр с незатертыми данными. Подключиться, просмотреть и восстановить из них файлы\папки (не делая откаты системы) можно и с помощью утилит NirSoft (так же с их помощь можно и прочитать информацию из файлов реестра оттуда), но, удобнее, на мой взгляд — ShadowExplorer. Удалить точки восстановления можно с помощью CCleaner. А перед созданием точек — можно запускать «зачистку», чтоб выпилить ненужную информацию до ее сохранения.

5. Вот эта ветка реестра.

Сюда пишут свои данные программы, в том числе portable. И они тут и остаются. И если хочется скрыть использование какой-то программы, то неплохо бы проверить эту ветку и, если что, данные удалить.

6. Все, что связанно с установкой нелицензионного ПО и что извлекается на свет Божий полицейской программой Defacto. Есть и «свободный аналог» Lpro (хотя, есть у меня не очень обоснованное предположение, что движок Defacto на ее основе или на ее идее был сделан). Но она, в отличии от Defacto, определяет только, что ПО платное, а не «нарушение авторских и смежных прав».

Выход, ИМХО — не использовать подобное. Кроме всем известного Софт Портала по этой теме могу еще предложить (если что, это не реклама, отношения к данным сайтам я не имею):

— GiveAwayOfTheDay. Каждый день раздают одну лицензионную программу (можно подписаться на рассылку).

— Бесплатные лицензии на сайте COMSS. Бесплатное (по разным акциям) лицензионное ПО и подписки. Как пример — там есть сейчас акция бесплатного VPN на год. И удобный редактор реестра из Reg Organizer, который я использовал для изысканий. И даже Acronis True Image и криптованное облачное хранилище на 2Тб и еще много чего. «Сколько?» — «Халява, сэр» (с). (можно подписаться на рассылку; не бородатых анекдотов, в смысле, а этого сайта).

2. Все, что связанно с историей подключением USB-девайсов. Для ее просмотра и удаления можно использовать, например, Usboblivion.

3. Все, что связанно с файловой системой. «Безвозвратное» удаление файлов и очистка свободного места (то же «безвозвратное удаление», но уже ранее удаленных файлов, оставшихся в дебрях файловой системы). В общем вопросы, связанны с тем, что удаленные файлы можно восстановить. Заодно надо упомянуть и про кэши эскизов изображений Windows, которые имеют свойство хранить эскизы даже уже удаленных изображений. CCleaner и Privazer это тоже умеют все зачищать.

4. Все, что связанно с точками восстановления («теневыми копиями»), в которых сохраняется файлы, в том числе и системный реестр с незатертыми данными. Подключиться, просмотреть и восстановить из них файлы\папки (не делая откаты системы) можно и с помощью утилит NirSoft (так же с их помощь можно и прочитать информацию из файлов реестра оттуда), но, удобнее, на мой взгляд — ShadowExplorer. Удалить точки восстановления можно с помощью CCleaner. А перед созданием точек — можно запускать «зачистку», чтоб выпилить ненужную информацию до ее сохранения.

5. Вот эта ветка реестра.

HKEY_USERS\<SID пользователя>\SoftwareСюда пишут свои данные программы, в том числе portable. И они тут и остаются. И если хочется скрыть использование какой-то программы, то неплохо бы проверить эту ветку и, если что, данные удалить.

6. Все, что связанно с установкой нелицензионного ПО и что извлекается на свет Божий полицейской программой Defacto. Есть и «свободный аналог» Lpro (хотя, есть у меня не очень обоснованное предположение, что движок Defacto на ее основе или на ее идее был сделан). Но она, в отличии от Defacto, определяет только, что ПО платное, а не «нарушение авторских и смежных прав».

Выход, ИМХО — не использовать подобное. Кроме всем известного Софт Портала по этой теме могу еще предложить (если что, это не реклама, отношения к данным сайтам я не имею):

— GiveAwayOfTheDay. Каждый день раздают одну лицензионную программу (можно подписаться на рассылку).

— Бесплатные лицензии на сайте COMSS. Бесплатное (по разным акциям) лицензионное ПО и подписки. Как пример — там есть сейчас акция бесплатного VPN на год. И удобный редактор реестра из Reg Organizer, который я использовал для изысканий. И даже Acronis True Image и криптованное облачное хранилище на 2Тб и еще много чего. «Сколько?» — «Халява, сэр» (с). (можно подписаться на рассылку; не бородатых анекдотов, в смысле, а этого сайта).

Materials on this topic, except for the “sources” at the end of the article.

List of materials

- Научная статья: Некоторые особенности судебно-экспертного исследования реестра Windows (очень рекомендую, в т.ч. и пользователям)

- Статьи на ForensicFocus (анг.)

- SANS Digital Forensics (анг.)

- Литература:

- «Внутреннее устройство Windows», Руссинович Марк, 7-е издание

- «Криминалистический анализ файловых систем», Кэрриэ Брайан

- «Криминалистическое исследование Windows», Карви Харлэн

- «Форензика — компьютерная криминалистика», Федотов Н.Н.

- На Habr, о профессиональных средствах форензики:

- Средства сбора данных в компьютерно-технической экспертизе

- Подборка бесплатных утилит компьютерной криминалистики

- Для программистов:

- Парсинг ряда форматов forensic-данных на C# можно попробовать посмотреть тут: EricZimmerman github

- Почитать о прасинге ShellBag можно тут

Since, in the end, they wipe something?

I offer the following option for consideration and criticism: Bleed the CCleaner (which I think is more convenient for users and more or less, since it excludes the invention of the next bike) and

use the bat-file to overwrite windows magazines.

Plus, below is its own solution, in the form of a bat-file, but, nevertheless, it is not advisable to use it even in my opinion (especially since it erases only the most basic and mainly for windows 10). Is that - I propose to read the comments on the code.

Bleed CCleaner + add your own rules + bat file to erase Windows logs

First, you need to download and run CCEnhancer , perform the "update" (according to the instructions on the page). Just be sure to select and click on this menu item (having previously closed the CCleaner, if it started):

Otherwise, the winapp2.ini file will contain 100,500 rules that extremely deliver their relevance to the masses, such as the cleaning rules for the Zaiki Spectrum emulator ( then who even remembers such a computer), but at the same time strongly braking CCleaner.

Then you need to go to the folder where CCleaner is installed. Find the winapp2.ini file there, congratulate it with relief and open it (for example, in nodepad ++).

Add the following to the end of the file:

[All Prefetch]

Section=Windows10

Default=False

FileKey1=%WinDir%\Prefetch|*.pf;*.db;*.fx;*.7db;*.ini;*.ebd;*.bin|RECURSE

[AppCompatFlags Layer]

Section=Windows10

Default=False

RegKey1=HKCU\.DEFAULT\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers

[Explorer RunMRU]

Section=Windows10

Default=True

RegKey1=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU

[OpenSaveFilesView]

Section=Windows10

Default=True

RegKey1=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\FirstFolder

RegKey2=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\FirstFolder

RegKey3=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRULegacy

RegKey4=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU

[UserAssist]

Section=Windows10

Default=True

RegKey1=HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist

[DiagnosedApplications]

Section=Windows10

Default=False

RegKey1=HKLM\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications

[BAM]

Section=Windows10

Default=True

RegKey1=HKLM\SYSTEM\CurrentControlSet\Services\bam\UserSettings\.DEFAULT

RegKey2=HKLM\SYSTEM\ControlSet001\Services\bam\UserSettings\.DEFAULT

[MountedDevices]

Section=Windows10

Default=True

RegKey1=HKU\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2

[Panther]

Section=Windows10

Default=True

FileKey1=%WinDir%\Panther|*.*|RECURSE

[Minidump]

Section=Windows10

Default=True

FileKey1=%WinDir%\Minidump|*.*Save file.

Create a bat file to clear all Windows logs:

1. Нужно создать на компьютере текстовый файл, например с помощью nodepad++, в кодировке OEM 866 (DOS) (иначе, вместо русских букв, могут быть кракозябры). Скопировать в него текст и сохранить. Переименовать файл, заменив расширение .txt на .bat

2. Запускать его необходимо от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

2. Запускать его необходимо от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

REM Last-ик ActivityView. Очистка журналов Windows

@ECHO OFF

REM Надеюсь, сохранить файл в кодировке DOS-866 не забыли

CHCP 866

COLOR A

CLS

REM ----------------------------------------------------------------------------------------

REM Проверка на наличие прав администратора

FOR /F "tokens=1,2*" %%V IN ('bcdedit') DO SET adminTest=%%V

IF (%adminTest%)==(Отказано) GOTO errNoAdmin

IF (%adminTest%)==(Access) GOTO errNoAdmin

REM ----------------------------------------------------------------------------------------

ECHO Нажимте 1 для очистки журналов или ENTER для выхода

ECHO.

SET /p doset="Выберите действие: "

ECHO.

REM ----------------------------------------------------------------------------------------

REM ----------------------------------------------------------------------------------------

REM Проверка выбора пользователя. Если не 1 - выход

IF %doset% NEQ 1 EXIT

REM ------------------------------------------------------------------------------------------

REM Очистка всех журналов Windows. Следует проводить вначале, до запуска CCleaner, чтоб в логах не осталось вызовов wevtutil

ECHO.

ECHO ОЧИСТКА ВСЕХ ЖУРНАЛОВ Windows

FOR /F "tokens=*" %%G in ('wevtutil.exe el') DO (call :do_clear "%%G")

ECHO.

ECHO Выполнено

ECHO.

REM ------------------------------------------------------------------------------------------

PAUSE

EXIT

:do_clear

ECHO Очистка журнала %1

wevtutil.exe cl %1

GOTO :eof

:errNoAdmin

COLOR 4

ECHO Необходимо запустить этот скрипт от имени администратора

ECHO.

PAUSE

Just in case, before the first launch, you need to create a restore point.

You can additionally read a detailed and understandable description of all the basic rules of CCleaner and the consequences of their use, here (Rus.)

Run the bat-file. Wait until the work is finished.

Open CCleaner, go to it in the "Cleaning".

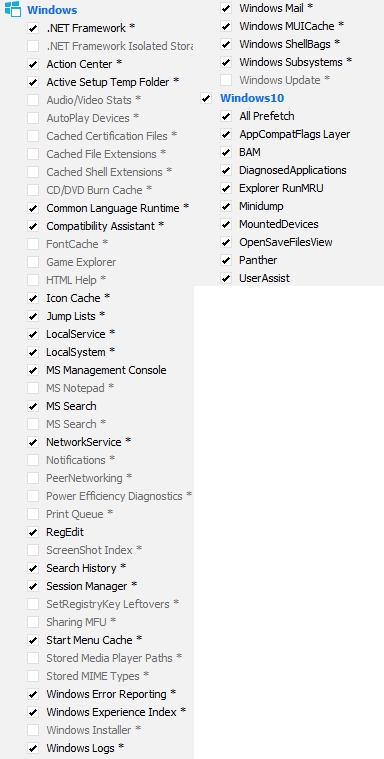

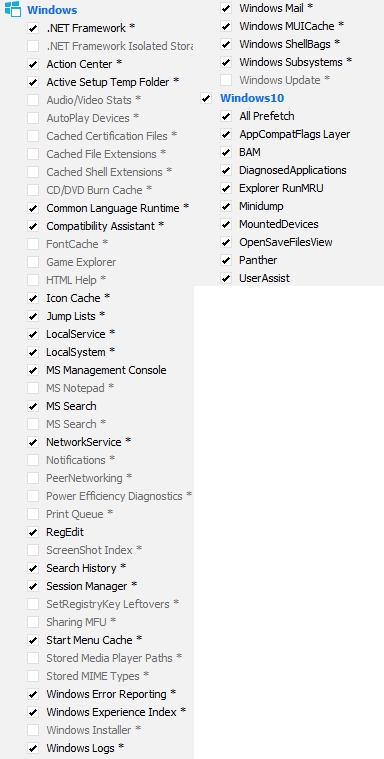

Select the following rules

На вкладке «Windows»

На вкладке «Приложения»

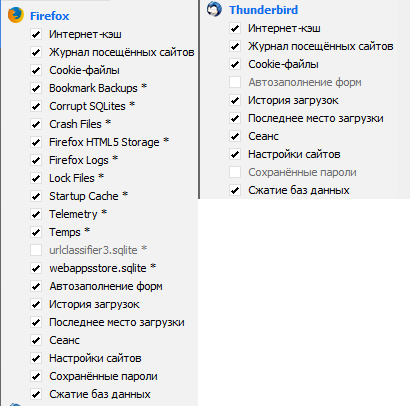

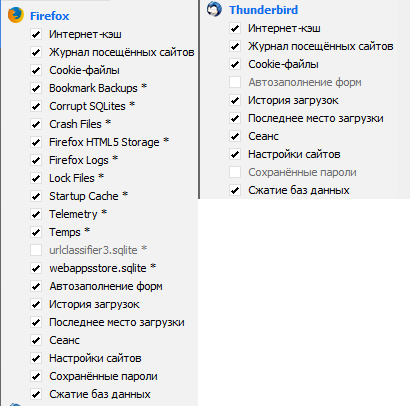

Если используете FireFox и Thunderbird, предлагаю использовать следующие правила:

При этом необходимо учесть, что для FireFox — сотрутся сохраненные пароли к сайтам (придется вводить заново, при входе на сайт). Но можно снять галочку с правила «сохраненные пароли».

На вкладке «Приложения»

Если используете FireFox и Thunderbird, предлагаю использовать следующие правила:

При этом необходимо учесть, что для FireFox — сотрутся сохраненные пароли к сайтам (придется вводить заново, при входе на сайт). Но можно снять галочку с правила «сохраненные пароли».

Perform cleaning.

Option 2 - Use the bat file

Instruction

Это альфа-версия и, теоретически, может что-то таки сломать, так что используем на свой страх и риск. Первый раз, перед запуском, сделав точку восстановления системы.

1. Необходимо создать на компьютере текстовый файл, например с помощью nodepad++, в кодировке OEM 866 (DOS) (иначе, вместо русских букв, могут быть кракозябры). Скопировать в него текст и сохранить, переименовав файл, заменив расширение .txt на .bat

2.Внимательно ознакомится с комментариями к его коду (т.к. там описаны и отрицательные моменты, связанные с затиранием)

3. Запустить его от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

4. Если каких-то ключей реестра или папок нет, скрипт должен это действие пропустить.

(это не ошибки, это не найдено и пропущено)

1. Необходимо создать на компьютере текстовый файл, например с помощью nodepad++, в кодировке OEM 866 (DOS) (иначе, вместо русских букв, могут быть кракозябры). Скопировать в него текст и сохранить, переименовав файл, заменив расширение .txt на .bat

2.Внимательно ознакомится с комментариями к его коду (т.к. там описаны и отрицательные моменты, связанные с затиранием)

3. Запустить его от имени администратора (иначе выдаст ошибку «Необходимо запустить этот скрипт от имени администратора»).

4. Если каких-то ключей реестра или папок нет, скрипт должен это действие пропустить.

(это не ошибки, это не найдено и пропущено)

Bat file text

Прощу прощения, подсветки batch-файлов не нашел.

REM Last-ик ActivityView. Версия 1 Alpha

@ECHO OFF

REM Надеюсь, сохранить файл в кодировке DOS-866 не забыли

CHCP 866

REM Зеленый на черном - интригующе... опять же, хакеры и все такое

COLOR A

CLS

REM ----------------------------------------------------------------------------------------

REM Проверка на наличие прав администратора

FOR /F "tokens=1,2*" %%V IN ('bcdedit') DO SET adminTest=%%V

IF (%adminTest%)==(Отказано) GOTO errNoAdmin

IF (%adminTest%)==(Access) GOTO errNoAdmin

REM ----------------------------------------------------------------------------------------

REM !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

REM При выборе пункта 1 ничего особо плохого произойти, для пользователя, не должно.

REM Но будут удалены сохраненные данные о размерах окон папок в проводнике и настройки их вида (список\эскизы и т.д.)

REM При выборе п.п. 2-3

REM 1. При первой перезагрузке чуть-чуть замедлится запуск Windows т.е. первый, после нее, запуск некоторых программ (в т.ч. в автозагрузке)

REM из-за удаления файлов оптимизации запуска Prefetch и SuperFetch

REM 2. Будет удалена информация о запуске программ в режиме совместимости или о запуске от имени администратора

REM но это - если пользователь такое назначал для чего-то и восстанавливается назначением этого заново

REM или найдите и уберите из скрипта удаление данных из ...AppCompatFlags\Layers

REM 3. Будет удалена накопленная до этого момента информация о производительности и ошибках

REM но, если в текущий момент с компом все нормально и его не надо "анализировать и чинить", то тоже ничего страшного

REM !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

REM ----------------------------------------------------------------------------------------

REM Меню выбора пользователя

ECHO.

ECHO Не обязательно!

ECHO но желательно закрыть все программы и данный файл, если он открыт в текстовом редакторе, а после завершения - перезагрузиться

ECHO.

ECHO.

REM Часть информации останется, и будет таки отображаться в утилитах NirSoft

ECHO 1 - Очистка основных логов в реестре

REM Удалить все, что удалось найти.

REM (почти вся информация из утилит NirSoft пропадет)

REM При этом:

REM 1. Немного замедлится следующая загрузка ПК и первый, после нее, запуск некоторых программ (из-за удаления Perfect и SuperFetch)

REM 2. Удалятся сведения о ранее возникших ошибках (Minidump)

REM 3. В меню "Пуск" очистится список ранее запущенных программ

REM 4. Будет очищен список тех программ, для которых пользователь задал "запускать в режиме совместимости или от имени администратора".

REM (надо будет задавать для них совместимость заново)

ECHO 2 - Очистка всех логов в реестре, файлов Perfect и Minidump

REM См. п.2 + сотрутся ранее записанные данные журналов Windows

ECHO 3 - Очистка всех логов, файлов Perfect и журналов Windows

ECHO или нажмите ENTER для выхода

ECHO.

SET /p doset="Выберите действие: "

ECHO.

REM ----------------------------------------------------------------------------------------

REM ----------------------------------------------------------------------------------------

REM Проверка выбора пользователя. Если не 1 и не 2 и не 3 - выход

IF %doset% NEQ 1 (

IF %doset% NEQ 2 (

IF %doset% NEQ 3 EXIT

)

)

REM ----------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM Очистка всех журналов Windows, если пользователь выбрал в меню 3. Проводим вначале, чтоб в логах не осталось вызовов wevtutil

REM утилиты NirSoft - LastActivityView

IF %doset% EQU 3 (

ECHO.

ECHO ОЧИСТКА ВСЕХ ЖУРНАЛОВ Windows

FOR /F "tokens=*" %%G in ('wevtutil.exe el') DO (call :do_clear "%%G")

ECHO.

ECHO Выполнено

ECHO.

)

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM ShellBag. История запуска приложений и доступа к папкам, связанная с "оболочкой"

REM утилиты NirSoft - LastActivityView, ExecutedProgramsList, ShellBagsView

ECHO.

ECHO ОЧИСТКА ИСТОРИИ ShellBag - реестр

REG DELETE "HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\MuiCache" /va /f

REG DELETE "HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\BagMRU" /f

REG DELETE "HKEY_CURRENT_USER\Software\Classes\Local Settings\Software\Microsoft\Windows\Shell\Bags" /f

REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell\BagMRU" /f

REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\Shell\Bags" /f

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM Explorer. История запуска приложений связанная с "Проводником"

ECHO.

ECHO ОЧИСТКА ИСТОРИИ Explorer - реестр

REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU" /va /f

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM ComDlg32. История диалогов "открыть\сохранить" и "последних мест посещений"

REM утилиты NirSoft - LastActivityView

ECHO.

ECHO ОЧИСТКА ИСТОРИИ OpenSave и LastVisited - реестр

REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\FirstFolder" /va /f

REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRU" /va /f

REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\LastVisitedPidlMRULegacy" /va /f

REM (утилиты NirSoft - OpenSaveFilesView)

REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU" /f

REG ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\ComDlg32\OpenSavePidlMRU"

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM если пользователь выбрал в меню не 1 т.е. 2 или 3

IF %doset% NEQ 1 (

REM UserAssist. Очистка списока запущенных программ в меню "Пуск"

REM утилиты NirSoft - UserAssistView

ECHO.

ECHO ОЧИСТКА ИСТОРИИ UserAssist - реестр

REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist" /f

REG ADD "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\UserAssist"

ECHO.

)

REM ------------------------------------------------------------------------------------------

REM AppCompatCache

ECHO.

ECHO ОЧИСТКА ИСТОРИИ AppCompatCache - реестр

REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\AppCompatCache" /va /f

REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Session Manager\AppCompatCache" /va /f

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM DiagnosedApplications. Диагностика утечек памяти в приложении ОС Windows

ECHO.

ECHO ОЧИСТКА ИСТОРИИ DiagnosedApplications - реестр

REG DELETE "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications" /f

REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications"

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM Получение SID - идентификатор безопасности текущего пользователя

FOR /F "tokens=2" %%i IN ('whoami /user /fo table /nh') DO SET usersid=%%i

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM Search. История поиска

ECHO.

ECHO ОЧИСТКА ИСТОРИИ Search - реестр

REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Search\RecentApps" /f

REG ADD "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Search\RecentApps"

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM BAM.

REM По идее, при перезагрузке затрется само.

REM Но можно сделать отдельный bat и запускать, например, после работы с portable-приложениями

ECHO.

ECHO ОЧИСТКА ИСТОРИИ службы Background Activity Moderator - реестр

REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\bam\UserSettings\%usersid%" /va /f

REG DELETE "HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\bam\UserSettings\%usersid%" /va /f

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM AppCompatFlags

ECHO.

ECHO ОЧИСТКА ИСТОРИИ AppCompatFlags - реестр

REM утилиты NirSoft - ExecutedProgramsList

REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Compatibility Assistant\Store" /va /f

REM если пользователь выбрал в меню не 1 т.е. 2 или 3

IF %doset% NEQ 1 (

REM Список программ, для которых задан "режим совместимости" или "запускать от имен администратора"

REM утилиты NirSoft - AppCompatibilityView

REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers" /va /f

)

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM История "монтирования" дисков в т.ч. и TrueCrypt

ECHO.

ECHO ОЧИСТКА ИСТОРИИ MountedDevices - реестр

ECHO.

REG DELETE "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2" /f

REG ADD "HKEY_USERS\%usersid%\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2"

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

REM Очистка списков быстрого перехода

ECHO.

REM утилиты NirSoft - JumpListsView, RecentFilesView

ECHO ОЧИСТКА ИСТОРИИ Recent - файловая система

DEL /f /q %APPDATA%\Microsoft\Windows\Recent\*.*

DEL /f /q %APPDATA%\Microsoft\Windows\Recent\CustomDestinations\*.*

DEL /f /q %APPDATA%\Microsoft\Windows\Recent\AutomaticDestinations\*.*

ECHO Выполнено

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

ECHO.

ECHO ОЧИСТКА ИСТОРИИ Panther - файловая система

DEL /f /q %systemroot%\Panther\*.*

ECHO Выполнено

ECHO.

REM ------------------------------------------------------------------------------------------

REM ------------------------------------------------------------------------------------------

ECHO.

ECHO ОЧИСТКА ИСТОРИИ AppCompat - файловая система

DEL /f /q %systemroot%\appcompat\Programs\*.txt

DEL /f /q %systemroot%\appcompat\Programs\*.xml

DEL /f /q %systemroot%\appcompat\Programs\Install\*.txt

DEL /f /q %systemroot%\appcompat\Programs\Install\*.xml

ECHO Выполнено

ECHO.

REM ----

REM ------------------------------------------------------------------------------------------

IF %doset% NEQ 1 (

ECHO.

REM Prefetch. Удаление файлов, оптимизирующих запуск приложений. Windows в следующий раз загрузится медленнее

REM утилиты NirSoft - LastActivityView, ExecutedProgramsList

ECHO ОЧИСТКА ИСТОРИИ Prefetch - файловая система

DEL /f /q %systemroot%\Prefetch\*.pf

DEL /f /q %systemroot%\Prefetch\*.ini

DEL /f /q %systemroot%\Prefetch\*.7db

DEL /f /q %systemroot%\Prefetch\*.ebd

DEL /f /q %systemroot%\Prefetch\*.bin

REM SuperFetch. Удаление баз оптимизации SuperFetch

DEL /f /q %systemroot%\Prefetch\*.db

REM Trace. Удаление файлов трассировки

DEL /f /q %systemroot%\Prefetch\ReadyBoot\*.fx

ECHO Выполнено

ECHO.

ECHO.

ECHO ОЧИСТКА ИСТОРИИ Minidump - файловая система

REM Удаление дампов ошибок

REM утилиты NirSoft - LastActivityView

DEL /f /q %systemroot%\Minidump\*.*

ECHO Выполнено

)

ECHO.

REM ------------------------------------------------------------------------------------------

PAUSE

EXIT

:do_clear

ECHO Очистка журнала %1

wevtutil.exe cl %1

GOTO :eof

:errNoAdmin

COLOR 4

ECHO Необходимо запустить этот скрипт от имени администратора

ECHO.

PAUSE

Finals

After using the first or second option, you can run the NirSoft utilities in order to see if we have achieved the desired effect.

Profit ... Now, the main thing is to feed the dogs and not touch anything. And then she will again start writing opera ...

Possible scenarios for using bat and CCleaner solutions

- Use separately. Especially since it makes sense to wipe out magazines completely in “private cases”

- Make a single bat-file, which first wipes logs, and instead of everything else - calls CCleaner, that is, after erasing the logs, put the call: "C: \ Program Files \ CCleaner \ CCleaner64.exe" / AUTOS

- Put this bat-file in autoload (which will probably also solve the problem with running CCleaner on Windows 10)

- Put the bat-file at the time of completion of Windows, which is more correct in the sense of "noticing the traces". Through the group policy editor gpedit.msc - “Computer Configuration” - “Windows Configuration” - “Scripts (Startup / Shutdown)” - “Shutdown” parameter.

Sources

- The Procmon utility from the SysinternalsSuite named after Mark Russinovich, with which often everything is secret - becomes obvious ... Including where the NirSoft utilities go. His blog on utilities (rus.) .

- Windows registry and forensics articles: part 1 and part 2 . (eng.)

- Blog articles Computer forensics (forsensica) of the CodeBy site . Cycle of articles Forensics Windows Registry (rus.) .

- Article Cleanup Windows Logs (anl.) .

- Article Create your own rules CCleaner (eng.) .

By the way, why is Forensic resistance 1?

This will become clear if it ever comes to 2.