Epic fail resistance 1 or Lisets crept unnoticed. Testing anonymity and security + VPN for a user

Good time reading, dear readers of Habr.

Continuing the theme of Big Data resistance 1 . After reading the comments on the article from dartraiden and YourChief , I started thinking about whether everything is good and whether there are enough anonymity and security tests on 2ip and Whoer, or if everything is fine, it means something isn’t noticed. In addition, a number of problems found on the Internet or faced with them at the time of this writing.

I want to offer to the court of a respected Habrasoobshchestva a compilation of misunderstandings found and suggestions for solving them, as well as a number of ways to test browsers and vulnerabilities.

Also, in this article, I propose to consider a simple and free configuration of VPN and secure DNS at the user level.

Structure

I'll start with errors from my own.

A series of browser security tests.

A number of problems found hiding IP, browser and OS.

Mythic theory-file IKnowWhatYouDownloaded

Offer suggestions

It may be interesting.

Sources

Alas, not without sin. The previous article “big data” is not entirely successful, although it was suggested that the entire structure be created on a clean test profile. Since one of the problems is the inconsistency of the work of different components and, as a result, the same under-tuned sites of the Russian Federation, Clear Links and even Privacy Badger can ruin life greatly. But the configured can greatly simplify it.

The main file with Cookie AutoDelete, as it is implicit, but negates the “first level isolation” (later confirmed, see article No. 2 at the end of this chapter).

If you are interested in - currently made a number of edits, you need to re-read Big Data resistance 1 and make the appropriate changes to the equipment of Fox.

SereverWorkers began to appear and add seamlessly to FireFox on many sites. about: serviceworkers consistently gives youtube, yandex and another 100,500. An addon appeared, but literally “the other day” BlockServiceWorkers (so far only two users).

You can also disable SereverWorkers completely, along with synchronization and web notifications (previous article, user.js file)

1. Label E-Tag Website CookielessCookies . (it is safe, but if you do not install addons from the previous article and there are no other similar ones, it will be difficult to get rid of)

2. Isolation of first-level domains and containers

The rest of the containers that they offer there as an example for Google personally are not worth it, because their appearance seems to be due to the fact that they have been in the subject and have been fashionable, and the functionality of this kind is questionable.

3. Justify the isolation!

Pure empirically:

- If all the necessary and useful services are laid out in containers by default, and a letter comes from the bank \ social. networks, etc. with a link, then clicking on the link in the browser should appear something in this spirit . If you do not appear, there will be something to think about.

. If you do not appear, there will be something to think about.

- Half of the scam is based on the theft of cookies, etc. - XSS and other mysterious and scary things. At the same time, the phishing link throwsinto the orbit of the planet Earthoutside the domain (VKontakte or bank is unlikely to stick the left page into the domain). Profit from isolation, I think, is obvious (the domains of each other do not see, the data of each other, including the cookie, too).

Practically

clear : - In the previous article, see about EverCookie (for the most part, the problem is solved by isolation and containers, and only one item is needed without CanvasBlocker)

- I highly recommend this testing: BrowserAudit

4. Justify the rest!

With the transfer of arrows (if it fails, you need to update FireFox)

1. Parable by Specter & Meltdown (below the Click to check button).

2. Check WITCH . Access to the site can be given (the fox will live and will not stop smiling). Not the essence, even what it is (presumably, another breakdown in SMB, which even with Windows XP suddenly gave admin access from under the user), but should not work. If worked - treatment on Habré (as well as the testing site - the author of the article) .

3. Check for BrowserCheck vulnerabilities . There is a link:

Without translating arrows

1. Test encryption .

2. You can test the parameters of the user.js file from the previous article, how much it has disabled the main malicious technologies, such as ping in HTML5, on the BrowserSpy website .

3. You can test the browser on Do I leak .

- If you offer to save the data on your computer - you can refuse, it will not break

- If isp. VPN - I propose to allow the torrent test (tick Activate additional Torrent Tests.), Give the client a magnetic link and see what the site returns, if you do not understand IP VPN, then you understand).

- If isp. proxy - pay attention to the SSL traffic

parameter. To the right there are arrows everywhere, expand the hint on the parameters.

4. You can check external access to your local FireFox repositories.(at the bottom of the label must be Empty and Not supported).

5. Website with advertising . Testing ad blockers

6. If Malwarebytes was installed and configured from the previous article - Black list of sites . And the site is not connected with network security, it seems connected with advertising, but the list leads.

Malwarebytes does not block all the transitions, IMHO except phishing sites are not worth the risk and open this website of the Russian Federation, but some of them block, other similar add-ons have coped with a smaller number or did not respond at all.

As for the fingerprint tests. Paying attention:

- The previously proposed CanvasBlocker addon fakes them, not erases them. Those. they are supposed to be, but will change. If nothing is changed in the settings of CanvasBlocker, they will change each time - i.e. You can press F5 on the test page and they should change.

- If you set the recommended values (lower under the spoiler), you will need to restart the browser so that the prints change.

- Some sites burn complex in all respects, including cookies, until you close the tab and reset the same cookies.

1. BrowserLeaks . Just pay attention, there are other tests at the bottom of the page.

2. UberCookie

Everything except SSL encryption and what is related to “upgrade FireFox” should go through when performing the actions from the previous article. Understand correctly, I’m not an article on PR or a method of my own, it's just that there are answers to how-what is being treated if something “has not passed.”

To test IP and DNS leaks, I would suggest the following (why - see files below)

1. DnsLeakTest . Displays including and ISP DNS. Some testers only show the country, and this can be, as you understand, both encrypted Cloudflare and, in the event of a leak, MGTS.

2. IpLeak.Net. Here a lot of things unnoticed can be found out. You can protest the torrent. Specializes mainly in IP and DNS, but, it seems, without flaws, if there is at least some leakage.

3. IpLeak.Com . Comprehensive analysis (including E-Tag and canvas).

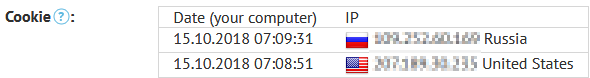

4. WhatLeaks Previously, it was bundled with 2ip, including, there is a passive OS analysis via TCP, cookies and storage, open ports, the presence of IP in blacklists, etc.

5. IP-Score. IP anti fraud detections . Yuzat including MaxMind and Ip2location database bases (switch at the top of the page).

The “History” button is the entire history of visits from an IP address (it can be there for many years, and IP is still dynamic, so it can easily be there more than once)

Among other things:

- the “Real IP detection” section, the “Run decloaking tests "

- section" Blacklists ", below the button" View "(different blacklists and what is the IP address. Getting there is typical for a proxy and VPN, but there may be random hits on some list, if your IP is Someone lit up with something)

- Browser information section, View buttons (plug-ins and headers)

6. And then our everything: 2ip and Whoer

Justify for go off!

1. Uncaused back Khomak (attention, Lurka!)Suddenly he collected everything in a concise manner and in one bottle , though, as always, in three levels and in three rolls (for information on where the fox can be stuck in a beacon, see the paragraph “And browsers too!”)

2. This article . I highly recommend it, including to users, because IMHO is concise, accessible and understandable.

3. Anonymous browser identification (Habr)

I apologize to the respected Habrasoobschestva. Due to the fact that some of the techniques suggested below can be used for a wide variety of purposes, which is worse, stupid, and at the same time, especially by very young people:

The general solution proposal - at the end, under the spoilers - is a solution of interest to solve, and not from the point of view of practical use.

Using any “user agents” switch, inserting an uncharacteristic browser type (say, Chrome or IE, etc.) after changing the OS and having purchased anonymity on 2ip and Whoer sites , it is

not always possible to notice that Chrome-tail produced this way

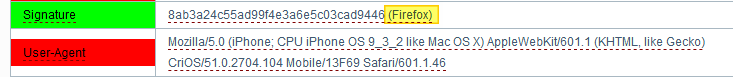

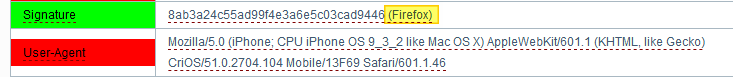

1. Fail 8ab3a24c55ad99f4e3a6e5c03cad9446 (Firefox)

Ip-Check

Yes, in addition, with aterry green color, since according to JonDonym - this is normal (there is a pop-up hint, really in English). Apparently, following his logic, the fact that this does not fit in with the user agent in any way is not a bug, but a feature.

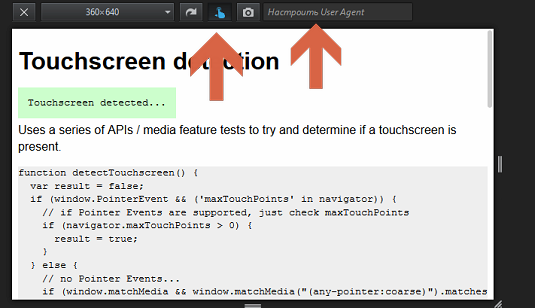

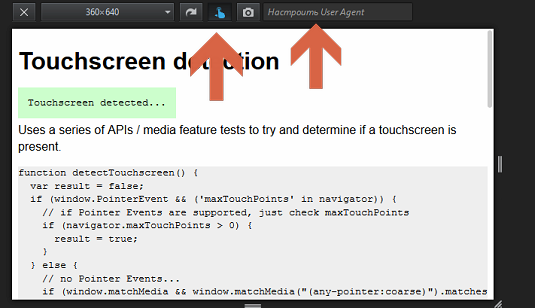

2. Fail - a clicking touchpad and a taped mouse.

I think everyone already guessed from the name, with regard to changing the user agent to a mobile one from the desktop and vice versa Touch - mouse detection, the result should also be exactly the opposite.

3. Fail p0f

OS, including its version, is rented not by Fox, but by TCP / IP OS settings. This is caught by sniffers listening to the site (including p0f and nmap).

4. Fail with fingerprints

Comparison of different fingerprints of the type at different points in time in order to chase the foxes, with their correct substitution - leads to a search for neural networks on the 12th tomnik “tracks of animals and birds”, falling into recursion and falling out into astral. But comparing the specified user agent with the reference fingerprint for a specific user agent, I think everyone here also understands it. Browsers and OS (+ specific “hardware”), as it turned out, leave different.

5. WebRTC or hello again

After installing uBlock Origin and / or Privacy Badger, problems of IP address leak this way magically disappear. Only one and the other does not turn off the damned peering, but patches a hole. Which leads to a perfect picture on the above check sites, but invisibly and, worst of all, an imperceptible file with a DNS leak does not always appear after switching to VPN, even if the VPN provider blocks DNSLeaks. Here, perhaps - to disconnect completely.

6. Some other files for clarity

(sudden switch to VPN)

(open ports for attack)

Epochal Theoretical File I Know What You Download

Not that something is prohibited by law, but it is getting on the nerves, but how to check whether you are anonymous or so-so is not always clear.

All that concerns the user agent is to change only within the limits proposed in the previous article to supplement Chameleon.

Disable IPv6 if not used, which is most likely (instead of wi-fi as in the instructions, it will most likely be Ethernet and the “connected” state). In the same place, at the same time, you can also disable QoS (alert distribution service, not used at home)

A number of facts that came to hand when writing an article:

1. If someone does not know (I did not know until the last moment) - the prototype of FireFox is not a fox, but a small (red) panda . I was interested in this because in add-ons there are private badgers, even more private opossums and othercrap animals.

2. If Google dials "where I am" will give a place (if there is no wi-fi - stupidly calculate by IP), a photo of the area and the index (if the edblocker does not cut the frame). Yandex doesn’t do that, see that the RF is a rhetorical question, but on Sat. in the morning the plan will not help, therefore Yandex.Taxi.

3. On the topic of cutting advertising Yandex there is a sea of proposals on the Internet, up to the Ban Rambler via host or uBlock. The most difficult and hakrean method known to me -this . There you can hack and everything else, including the expected search results. But then the cookies will have to be stored, and she will follow.

4. About the hidden features of different search engines, sometimes with original functionality (Malwarebytes for some reason blocks, the site is safe): DuckDuckGo , Yandex , Google

5. Yandex has a search for people in all soc. networks .

6. FireFox has Monitor service ( article on Habr). You can try to find out if the e-mail address has been compromised (hacked). Probably the same can be useful if in social. networks that someone offers, especially for money. If his mail in the database lit up - he either an exceptional loser or himself hacked for further fraud.

7. Online there is a website Online Trust . In a clear form to the user is given infa. About the site. This includes the age of the domain in days + below: its analysis by Yandex and Google + analysis by the WOT service + user comments.

In the example, FireFox has a supplement , it promises completely free cheese. And different reviews about him. Check . In addition to the "Fraud" is also the "European Union" and "age" of 250 days.

8. As an option, it is convenient to hang up the services on the flagfox button (it is only necessary to disable “receive site icons” in the settings, otherwise it downloads favicons every time).

1. Methods of anonymity online. Just about the complex

2. Fingerprinting of a specific PC with an accuracy of 99.24%: it does not help even changing the browser

3. Passive fingerprinting to detect synthetic traffic

4. Using the Service Worker to create a botnet

5. Surf anonymity checklist

Continuing the theme of Big Data resistance 1 . After reading the comments on the article from dartraiden and YourChief , I started thinking about whether everything is good and whether there are enough anonymity and security tests on 2ip and Whoer, or if everything is fine, it means something isn’t noticed. In addition, a number of problems found on the Internet or faced with them at the time of this writing.

I want to offer to the court of a respected Habrasoobshchestva a compilation of misunderstandings found and suggestions for solving them, as well as a number of ways to test browsers and vulnerabilities.

Also, in this article, I propose to consider a simple and free configuration of VPN and secure DNS at the user level.

Structure

- Safety tests / anonymity. IMHO in the comments to the previous article correctly wrote YourChief, and where is the guarantee that something has been achieved and that is enough? I was also interested in this question.

- Feil in general on one topic, just turned out to be not always noticeable. Almost all at once corrected by the choice of adequate user agents. There are proposals for a solution for almost every item, but they are only from the point of view of academic interest.

- VPN + Secure DNS - Addition to the previous article. How to get and configure at user level

I'll start with errors from my own.

A series of browser security tests.

A number of problems found hiding IP, browser and OS.

- Fail 8ab3a24c55ad99f4e3a6e5c03cad9446 (Firefox)

- Fail - clickable touchpad and taped mouse

- Feil p0f

- Fail with prints

- WebRTC or hello again

- Some other fails for clarity and in order not to forget about them

Mythic theory-file IKnowWhatYouDownloaded

Offer suggestions

It may be interesting.

Sources

I'll start with mistakes from my

Alas, not without sin. The previous article “big data” is not entirely successful, although it was suggested that the entire structure be created on a clean test profile. Since one of the problems is the inconsistency of the work of different components and, as a result, the same under-tuned sites of the Russian Federation, Clear Links and even Privacy Badger can ruin life greatly. But the configured can greatly simplify it.

The main file with Cookie AutoDelete, as it is implicit, but negates the “first level isolation” (later confirmed, see article No. 2 at the end of this chapter).

If you are interested in - currently made a number of edits, you need to re-read Big Data resistance 1 and make the appropriate changes to the equipment of Fox.

SereverWorkers began to appear and add seamlessly to FireFox on many sites. about: serviceworkers consistently gives youtube, yandex and another 100,500. An addon appeared, but literally “the other day” BlockServiceWorkers (so far only two users).

It works like this

При попытке сайта подключить ServerWorkers появляется окно

Установка не произойдет, если не кликнуть на это окошко (при клике страница перегрузится и ServiceWorkers будет установлен). На текущей момент — нигде установку не разрешал, пока ничего не сломало, но если потребуется какая-то фоновая синхронизация каких-то данных с сайтом, то надо будет разрешать установку.

Установка не произойдет, если не кликнуть на это окошко (при клике страница перегрузится и ServiceWorkers будет установлен). На текущей момент — нигде установку не разрешал, пока ничего не сломало, но если потребуется какая-то фоновая синхронизация каких-то данных с сайтом, то надо будет разрешать установку.

You can also disable SereverWorkers completely, along with synchronization and web notifications (previous article, user.js file)

Justify threats and solutions! A series of browser security tests

1. Label E-Tag Website CookielessCookies . (it is safe, but if you do not install addons from the previous article and there are no other similar ones, it will be difficult to get rid of)

You can protest this way

Нужно написать что-нибудь, нажать кнопку «store» и попытаться потом от этой метки избавиться. При использование Chameleon и Cookiebro — даже если не удалять, после 2-3 переоткрытий и нажатия F5 — пропадет само, если удалить через Cookiebro нажав «Clear...» — пропадет сразу.

Нужно написать что-нибудь, нажать кнопку «store» и попытаться потом от этой метки избавиться. При использование Chameleon и Cookiebro — даже если не удалять, после 2-3 переоткрытий и нажатия F5 — пропадет само, если удалить через Cookiebro нажав «Clear...» — пропадет сразу.

2. Isolation of first-level domains and containers

I think I can add an addon to isolation

Containers on the go добавляет кнопку в табы  и в контекстное меню пункт

и в контекстное меню пункт  .

.

Открыть таб с новым временным (!) контейнером. Все (куки, данные), что там произойдет, будет обнулено при закрытии всех табов данного контейнера.

и в контекстное меню пункт

и в контекстное меню пункт  .

. Открыть таб с новым временным (!) контейнером. Все (куки, данные), что там произойдет, будет обнулено при закрытии всех табов данного контейнера.

The rest of the containers that they offer there as an example for Google personally are not worth it, because their appearance seems to be due to the fact that they have been in the subject and have been fashionable, and the functionality of this kind is questionable.

3. Justify the isolation!

Pure empirically:

- If all the necessary and useful services are laid out in containers by default, and a letter comes from the bank \ social. networks, etc. with a link, then clicking on the link in the browser should appear something in this spirit

. If you do not appear, there will be something to think about.

. If you do not appear, there will be something to think about. - Half of the scam is based on the theft of cookies, etc. - XSS and other mysterious and scary things. At the same time, the phishing link throws

Practically

clear : - In the previous article, see about EverCookie (for the most part, the problem is solved by isolation and containers, and only one item is needed without CanvasBlocker)

- I highly recommend this testing: BrowserAudit

Check for all sorts of vulnerabilities

Тесты проходят минуты 3, чтоб нескучно было, там, где панелька с «Test Details», можно ее развернуть играбить корованы посмотреть как идут тесты.

Ожидаемо будут предупреждения такого плана: test.browseraudit.com --> browseraudit.com. Изоляция не распространяется на поддомены, с другой стороны у некоторых сайтов регистрация на это завязана.

ИМХО реальный фейл, если покажет ошибку передачи типа: browseraudit.com --> browseraudit.org — т.к. сие и есть злополучный проброс а'ля XSS.

(Для интересующихся, в появляющихся тестах — тоже разворачиваемые панели с программными кодами конкретной тестируемой уязвимости)

Тесты проходят минуты 3, чтоб нескучно было, там, где панелька с «Test Details», можно ее развернуть и

Ожидаемо будут предупреждения такого плана: test.browseraudit.com --> browseraudit.com. Изоляция не распространяется на поддомены, с другой стороны у некоторых сайтов регистрация на это завязана.

ИМХО реальный фейл, если покажет ошибку передачи типа: browseraudit.com --> browseraudit.org — т.к. сие и есть злополучный проброс а'ля XSS.

(Для интересующихся, в появляющихся тестах — тоже разворачиваемые панели с программными кодами конкретной тестируемой уязвимости)

4. Justify the rest!

With the transfer of arrows (if it fails, you need to update FireFox)

1. Parable by Specter & Meltdown (below the Click to check button).

2. Check WITCH . Access to the site can be given (the fox will live and will not stop smiling). Not the essence, even what it is (presumably, another breakdown in SMB, which even with Windows XP suddenly gave admin access from under the user), but should not work. If worked - treatment on Habré (as well as the testing site - the author of the article) .

3. Check for BrowserCheck vulnerabilities . There is a link:

Without translating arrows

1. Test encryption .

If feil

— Поставить HTTPS Everywhere (см. предыдущую статью)

— Mixed Content Tests (смешанный контент, разрешает https и http одновременно), можно отключить в FireFox, погуглив, но там в основном — Image и может поломать сайты

— Проблемы с ненадежными и устаревшими протоколами. Что может сломаться при отключении не знаю, но что-то может

about:config

Проблема с TLS 1.0 — security.tls.version.min = 2

Проблемы с TLS_RSA_WITH_AES_128_CBC_SHA и т.п.

security.ssl3.rsa_aes_128_sha = false

security.ssl3.rsa_aes_256_sha = false

security.ssl3.rsa_des_ede3_sha = false

— Mixed Content Tests (смешанный контент, разрешает https и http одновременно), можно отключить в FireFox, погуглив, но там в основном — Image и может поломать сайты

— Проблемы с ненадежными и устаревшими протоколами. Что может сломаться при отключении не знаю, но что-то может

about:config

Проблема с TLS 1.0 — security.tls.version.min = 2

Проблемы с TLS_RSA_WITH_AES_128_CBC_SHA и т.п.

security.ssl3.rsa_aes_128_sha = false

security.ssl3.rsa_aes_256_sha = false

security.ssl3.rsa_des_ede3_sha = false

2. You can test the parameters of the user.js file from the previous article, how much it has disabled the main malicious technologies, such as ping in HTML5, on the BrowserSpy website .

3. You can test the browser on Do I leak .

- If you offer to save the data on your computer - you can refuse, it will not break

- If isp. VPN - I propose to allow the torrent test (tick Activate additional Torrent Tests.), Give the client a magnetic link and see what the site returns, if you do not understand IP VPN, then you understand).

- If isp. proxy - pay attention to the SSL traffic

parameter. To the right there are arrows everywhere, expand the hint on the parameters.

4. You can check external access to your local FireFox repositories.(at the bottom of the label must be Empty and Not supported).

5. Website with advertising . Testing ad blockers

6. If Malwarebytes was installed and configured from the previous article - Black list of sites . And the site is not connected with network security, it seems connected with advertising, but the list leads.

Malwarebytes does not block all the transitions, IMHO except phishing sites are not worth the risk and open this website of the Russian Federation, but some of them block, other similar add-ons have coped with a smaller number or did not respond at all.

As for the fingerprint tests. Paying attention:

- The previously proposed CanvasBlocker addon fakes them, not erases them. Those. they are supposed to be, but will change. If nothing is changed in the settings of CanvasBlocker, they will change each time - i.e. You can press F5 on the test page and they should change.

- If you set the recommended values (lower under the spoiler), you will need to restart the browser so that the prints change.

- Some sites burn complex in all respects, including cookies, until you close the tab and reset the same cookies.

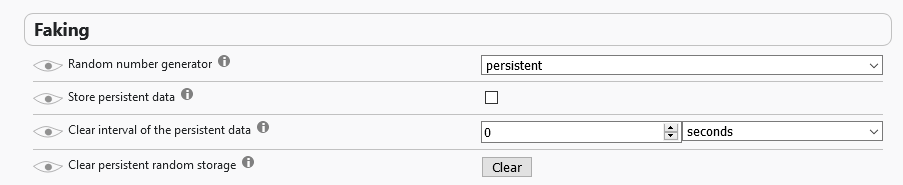

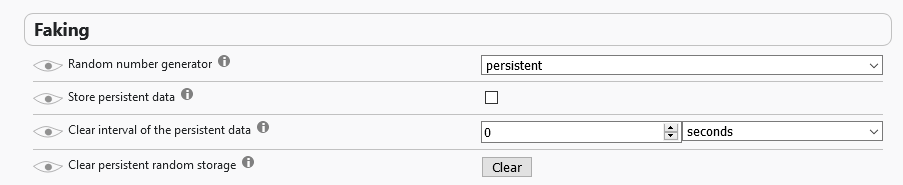

Regarding the settings of CanvasBlocker

— Не думаю, что стоит устанавливать изменение отпечатков по каждому запросу (выставлено по-умолчанию).

При оплате мобильных, ЖКХ и т.п. могут возникнуть вполне реальные сложности, если забыть внести сайты в белый список или отключить спуфинг отпечатков. Пативэн вряд ли приедет, но ряд вопросов возникнуть может.

В настройках можно выставить так:

Отпечатки будут изменяться один раз при запуске браузера (сессия). Но, для каждого домена (с поддоменами) они будут свои на время сессии (можно проверить одновременно двумя разными чекерами canvas). А так как задача с отпечатками, ИМХО, не сайт обмануть, а не дать проследить путь по сайтам тем или иным способом с определением предпочтений пользователя и прочего полезного для рекламы — этим она должна решаться.

0 секунд (или любой другой временной интервал) — это отключение. Выставлять смену по таймеру ИМХО тоже не стоит, т.к. непонятно будет, в какой момент она случится и что именно в этот момент вы делать будете.

«Clear» — выполняет принудительную смену смену отпечатков, при таких настройках как выше.

— Думаю, что в CanvasBlocker стоит устанавливать минимальные изменения отпечатков (точнее не менять их, они минимальные по умолчанию). Это все равно должно работать, но меньше шансов, что что-нибудь сломается, так как, сами понимаете, отпечатки — это все же использование обычных веб-технологий, придуманных отнюдь не для подобных целей + см. ниже про сравнение отпечатков с эталоном.

CanvasBlocker не подменяет плагины, геолокацию, WebRTC, WebGL Report Hash — vendor, renderer. («WebGL Image Hash» — подменяет). Для отключения этих параметров см. предыдущую статью, файл «user.js» и комментарии к статье.

CanvasBlocker по умолчанию (это можно сделать в настройках, поставив галочку «Expert mode»):

— Не подменяет шрифты. Настройки «Lists» — «whitelist», но после этого получить сложности с Гугл Док и прочими полезными в хозяйстве вещами.

— Отключена защита «windows.name». Настройки «Window API» — «Protected windows API», так как после этого перестает работать капча «я не робот», причем ее видно, после выставления галочки с виду все нормально, а окошко с картинками не появляется. В Chameleon она тоже есть, там ее, если что, удобнее включать\выключать — так как он на панельки и не надо переходить для этого в настройки расширения.

При оплате мобильных, ЖКХ и т.п. могут возникнуть вполне реальные сложности, если забыть внести сайты в белый список или отключить спуфинг отпечатков. Пативэн вряд ли приедет, но ряд вопросов возникнуть может.

В настройках можно выставить так:

Отпечатки будут изменяться один раз при запуске браузера (сессия). Но, для каждого домена (с поддоменами) они будут свои на время сессии (можно проверить одновременно двумя разными чекерами canvas). А так как задача с отпечатками, ИМХО, не сайт обмануть, а не дать проследить путь по сайтам тем или иным способом с определением предпочтений пользователя и прочего полезного для рекламы — этим она должна решаться.

0 секунд (или любой другой временной интервал) — это отключение. Выставлять смену по таймеру ИМХО тоже не стоит, т.к. непонятно будет, в какой момент она случится и что именно в этот момент вы делать будете.

«Clear» — выполняет принудительную смену смену отпечатков, при таких настройках как выше.

— Думаю, что в CanvasBlocker стоит устанавливать минимальные изменения отпечатков (точнее не менять их, они минимальные по умолчанию). Это все равно должно работать, но меньше шансов, что что-нибудь сломается, так как, сами понимаете, отпечатки — это все же использование обычных веб-технологий, придуманных отнюдь не для подобных целей + см. ниже про сравнение отпечатков с эталоном.

CanvasBlocker не подменяет плагины, геолокацию, WebRTC, WebGL Report Hash — vendor, renderer. («WebGL Image Hash» — подменяет). Для отключения этих параметров см. предыдущую статью, файл «user.js» и комментарии к статье.

CanvasBlocker по умолчанию (это можно сделать в настройках, поставив галочку «Expert mode»):

— Не подменяет шрифты. Настройки «Lists» — «whitelist», но после этого получить сложности с Гугл Док и прочими полезными в хозяйстве вещами.

— Отключена защита «windows.name». Настройки «Window API» — «Protected windows API», так как после этого перестает работать капча «я не робот», причем ее видно, после выставления галочки с виду все нормально, а окошко с картинками не появляется. В Chameleon она тоже есть, там ее, если что, удобнее включать\выключать — так как он на панельки и не надо переходить для этого в настройки расширения.

List of prints

CanvasBlocker подменяет (функционал по отпечаткам совпадает с антидетект-браузерами):

· Canvas. Элемент HTML5, предназначенный для отображения графики, зависит от характеристик видеосистемы.

· Audiofingerprint. Технология, позволяющая идентифицировать компьютер по аудиосистеме: в фоновом режиме воспроизводится небольшой звуковой файл, снимается осциллограмма.

· WebGL (WebGL Image Hash). Браузерная реализация OpenGL, предназначена для работы с трехмерной графикой в браузере.

· ClientRects. Метод идентификации, основанный на получении хешей при масштабировании изображения.

· Ubercookies. Хеш от ClientRects и Audiofingerprint, позволяет идентифицировать устройство с высокой степенью вероятности.

Все, кроме Ubercookies, можно протестировать на BrowserLeaks (см. ниже).

В последнее время появились технологии снятия отпечатков движений мыши и печати на клавиатуре. Вносить соответствующие шумы умеет аддон ScriptSafe (интерфейс на русск.), но

· его функционал объединяет CanvasBlocker, NoScript, adBlocker, при этом а) пока не такие гибкие настройки каждого функционала б) ИМХО много лишнего для пользователя в) описание его — это отдельная статья

· чтобы можно было достоверно отслеживать пользователя по разным сайтам, нужно чтоб технология была распространена, сейчас это вроде бы не так, думаю, если распространится, CanvasBlocker будет доработан.

· Canvas. Элемент HTML5, предназначенный для отображения графики, зависит от характеристик видеосистемы.

· Audiofingerprint. Технология, позволяющая идентифицировать компьютер по аудиосистеме: в фоновом режиме воспроизводится небольшой звуковой файл, снимается осциллограмма.

· WebGL (WebGL Image Hash). Браузерная реализация OpenGL, предназначена для работы с трехмерной графикой в браузере.

· ClientRects. Метод идентификации, основанный на получении хешей при масштабировании изображения.

· Ubercookies. Хеш от ClientRects и Audiofingerprint, позволяет идентифицировать устройство с высокой степенью вероятности.

Все, кроме Ubercookies, можно протестировать на BrowserLeaks (см. ниже).

В последнее время появились технологии снятия отпечатков движений мыши и печати на клавиатуре. Вносить соответствующие шумы умеет аддон ScriptSafe (интерфейс на русск.), но

· его функционал объединяет CanvasBlocker, NoScript, adBlocker, при этом а) пока не такие гибкие настройки каждого функционала б) ИМХО много лишнего для пользователя в) описание его — это отдельная статья

· чтобы можно было достоверно отслеживать пользователя по разным сайтам, нужно чтоб технология была распространена, сейчас это вроде бы не так, думаю, если распространится, CanvasBlocker будет доработан.

Пример сферической нанотехнологии в вакууме, по крайней мере пока сферической

Mouse wheel. Некий Jose Carlos Norte.

Сей Малевич предлагает навести мышку на красный квадрат и поскролить (иногда с нажатием кнопки срабатывает). Выводит данные на графике.

Перевод с его страницы:

Событие прокрутки колеса мыши в большинстве браузеров (в т.ч. Tor) предоставляет информацию о дельте прокрутки. Для обычной мыши — она равна 3, но при использовании трекпада, дельты являются переменными и связаны с трекпадом и шаблонами использования. Так же отпечатком может быть скорость прокрутки, связанная с конфигурацией операционной системы и аппаратными возможностями.

Сей Малевич предлагает навести мышку на красный квадрат и поскролить (иногда с нажатием кнопки срабатывает). Выводит данные на графике.

Перевод с его страницы:

Событие прокрутки колеса мыши в большинстве браузеров (в т.ч. Tor) предоставляет информацию о дельте прокрутки. Для обычной мыши — она равна 3, но при использовании трекпада, дельты являются переменными и связаны с трекпадом и шаблонами использования. Так же отпечатком может быть скорость прокрутки, связанная с конфигурацией операционной системы и аппаратными возможностями.

1. BrowserLeaks . Just pay attention, there are other tests at the bottom of the page.

2. UberCookie

Everything except SSL encryption and what is related to “upgrade FireFox” should go through when performing the actions from the previous article. Understand correctly, I’m not an article on PR or a method of my own, it's just that there are answers to how-what is being treated if something “has not passed.”

To test IP and DNS leaks, I would suggest the following (why - see files below)

1. DnsLeakTest . Displays including and ISP DNS. Some testers only show the country, and this can be, as you understand, both encrypted Cloudflare and, in the event of a leak, MGTS.

2. IpLeak.Net. Here a lot of things unnoticed can be found out. You can protest the torrent. Specializes mainly in IP and DNS, but, it seems, without flaws, if there is at least some leakage.

3. IpLeak.Com . Comprehensive analysis (including E-Tag and canvas).

4. WhatLeaks Previously, it was bundled with 2ip, including, there is a passive OS analysis via TCP, cookies and storage, open ports, the presence of IP in blacklists, etc.

5. IP-Score. IP anti fraud detections . Yuzat including MaxMind and Ip2location database bases (switch at the top of the page).

The “History” button is the entire history of visits from an IP address (it can be there for many years, and IP is still dynamic, so it can easily be there more than once)

Among other things:

- the “Real IP detection” section, the “Run decloaking tests "

- section" Blacklists ", below the button" View "(different blacklists and what is the IP address. Getting there is typical for a proxy and VPN, but there may be random hits on some list, if your IP is Someone lit up with something)

- Browser information section, View buttons (plug-ins and headers)

6. And then our everything: 2ip and Whoer

Justify for go off!

1. Uncaused back Khomak (attention, Lurka!)Suddenly he collected everything in a concise manner and in one bottle , though, as always, in three levels and in three rolls (for information on where the fox can be stuck in a beacon, see the paragraph “And browsers too!”)

2. This article . I highly recommend it, including to users, because IMHO is concise, accessible and understandable.

3. Anonymous browser identification (Habr)

I apologize to the respected Habrasoobschestva. Due to the fact that some of the techniques suggested below can be used for a wide variety of purposes, which is worse, stupid, and at the same time, especially by very young people:

Disclaimer

1. Все, изложенное в данных статьях — с целью предложить варианты как избежать некоторых распространенных проблем, а не в целях поиска новых на свою жолову.

2. Если что, «бить таки будут не по IPаспорту», независимо от того, что на этом непаспорте, маска анонимуса или, тем более, маска-капюшон.

В общем, Джо не уловим — а ответ на вопрос «доколе он неуловим» содержится в самом анекдоте.

2. Если что, «бить таки будут не по IPаспорту», независимо от того, что на этом непаспорте, маска анонимуса или, тем более, маска-капюшон.

В общем, Джо не уловим — а ответ на вопрос «доколе он неуловим» содержится в самом анекдоте.

Now tailing! A number of problems found hiding IP, browser and OS

The general solution proposal - at the end, under the spoilers - is a solution of interest to solve, and not from the point of view of practical use.

Using any “user agents” switch, inserting an uncharacteristic browser type (say, Chrome or IE, etc.) after changing the OS and having purchased anonymity on 2ip and Whoer sites , it is

not always possible to notice that Chrome-tail produced this way

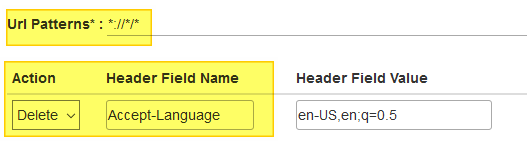

1. Fail 8ab3a24c55ad99f4e3a6e5c03cad9446 (Firefox)

Ip-Check

Yes, in addition, with a

For those who are interested

Фейл в порядке выдачи http-заголовков, палящей лису, кем бы не прикинулась. Тоже самое характерно и для Tor-браузера, если включить java при этом тесте (реализация на php подобной подставы, функция function createHeaderSignature)

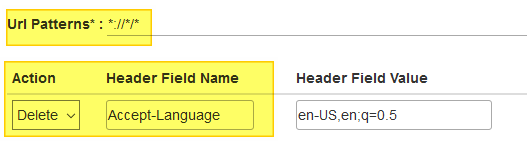

Предлагаю следующий вариант:

1. Установить аддон Simple modify header

2. Удалить заголовок Accept-Language

Результат — следы невиданных зверей

Но при «серьезном» определении это выглядит приблизительно так:

Предлагаю следующий вариант:

1. Установить аддон Simple modify header

2. Удалить заголовок Accept-Language

Результат — следы невиданных зверей

Но при «серьезном» определении это выглядит приблизительно так:

2. Fail - a clicking touchpad and a taped mouse.

I think everyone already guessed from the name, with regard to changing the user agent to a mobile one from the desktop and vice versa Touch - mouse detection, the result should also be exactly the opposite.

For those who are interested

Стандартный инструмент FireFox, вызываемый по F12 —  «Режим адаптивного дизайна».

«Режим адаптивного дизайна».

(тут же можно сымитировать даже наличия тачскрина и добавить мобильный юзерагент)

Однако это проблему мобильности не решает — у стационарного компа, кто бы мог подумать, отсутствуют акселерометр, гироскоп и прочая нехарактерная начинка, доступ к которой таки есть извне, часть в мобилах отключается только паяльником, просто пока что этот доступ вперся только «опережающим время», но проверить, ясно дело, можно.

«Режим адаптивного дизайна».

«Режим адаптивного дизайна».

(тут же можно сымитировать даже наличия тачскрина и добавить мобильный юзерагент)

Однако это проблему мобильности не решает — у стационарного компа, кто бы мог подумать, отсутствуют акселерометр, гироскоп и прочая нехарактерная начинка, доступ к которой таки есть извне, часть в мобилах отключается только паяльником, просто пока что этот доступ вперся только «опережающим время», но проверить, ясно дело, можно.

3. Fail p0f

OS, including its version, is rented not by Fox, but by TCP / IP OS settings. This is caught by sniffers listening to the site (including p0f and nmap).

For those who are interested

Существует утилита администрирования TCPOptimizer, используемая для автоматической оптимизации сети ОС Windows.

Теоретически, с ее помощью можно кастомно поменять настройки, на практике, в случае использования методом тыка — прострелить Винде ногу, поэтому этот эксперимент не рекомендую, предыдущие по крайней мере без таких последствий. Да и сменить ОС с Винды на Линукс — вряд ли получится, разве что в пределах версий Винды 7/10.

Правда, оптимизировать сеть с ее помощью можно попробовать, предварительно создав точку восстановления, указав ползунком скорость интернета и выбрав режим «optimal». До сего момента вроде бы не подводила.

Теоретически, с ее помощью можно кастомно поменять настройки, на практике, в случае использования методом тыка — прострелить Винде ногу, поэтому этот эксперимент не рекомендую, предыдущие по крайней мере без таких последствий. Да и сменить ОС с Винды на Линукс — вряд ли получится, разве что в пределах версий Винды 7/10.

Правда, оптимизировать сеть с ее помощью можно попробовать, предварительно создав точку восстановления, указав ползунком скорость интернета и выбрав режим «optimal». До сего момента вроде бы не подводила.

4. Fail with fingerprints

Comparison of different fingerprints of the type at different points in time in order to chase the foxes, with their correct substitution - leads to a search for neural networks on the 12th tomnik “tracks of animals and birds”, falling into recursion and falling out into astral. But comparing the specified user agent with the reference fingerprint for a specific user agent, I think everyone here also understands it. Browsers and OS (+ specific “hardware”), as it turned out, leave different.

5. WebRTC or hello again

After installing uBlock Origin and / or Privacy Badger, problems of IP address leak this way magically disappear. Only one and the other does not turn off the damned peering, but patches a hole. Which leads to a perfect picture on the above check sites, but invisibly and, worst of all, an imperceptible file with a DNS leak does not always appear after switching to VPN, even if the VPN provider blocks DNSLeaks. Here, perhaps - to disconnect completely.

6. Some other files for clarity

(sudden switch to VPN)

(open ports for attack)

Epochal Theoretical File I Know What You Download

Not that something is prohibited by law, but it is getting on the nerves, but how to check whether you are anonymous or so-so is not always clear.

I offer offers

All that concerns the user agent is to change only within the limits proposed in the previous article to supplement Chameleon.

Disable IPv6 if not used, which is most likely (instead of wi-fi as in the instructions, it will most likely be Ethernet and the “connected” state). In the same place, at the same time, you can also disable QoS (alert distribution service, not used at home)

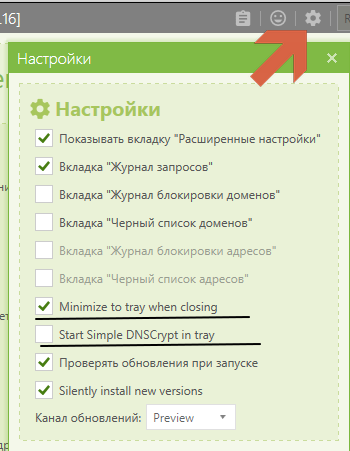

DNS offer

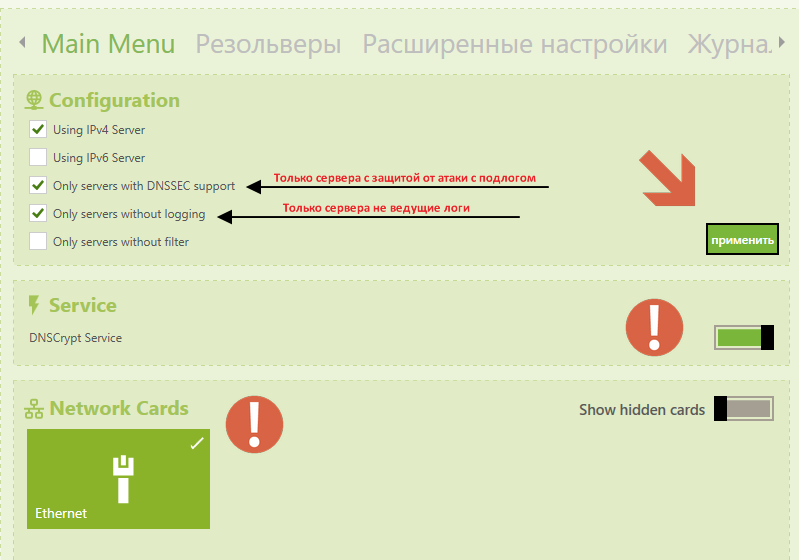

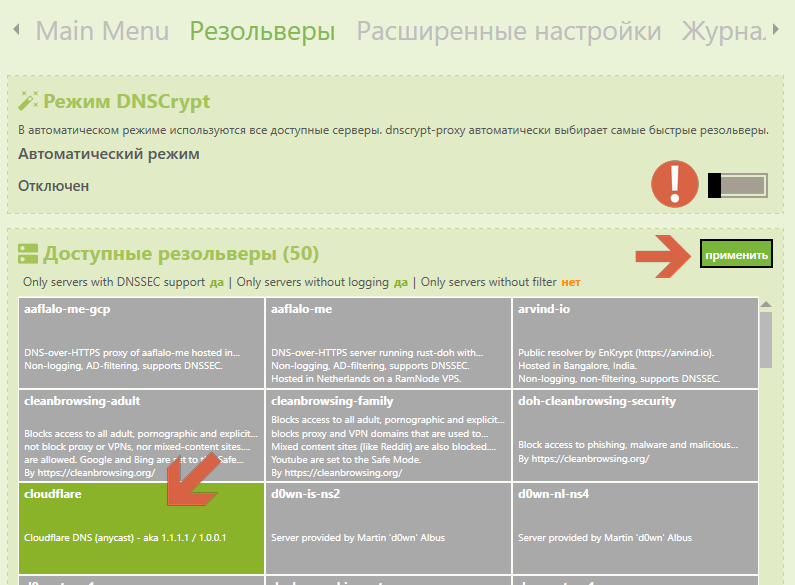

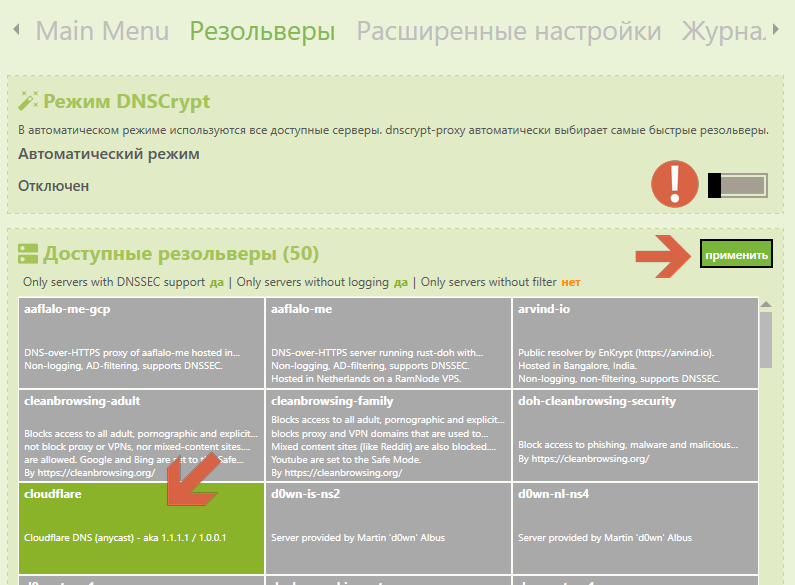

Установить Simple DNSCrypt

Более подробно почитать можно тут . Особенно если что-то не работает. Перезагрузиться.

Протестировать на DnsLeakTest, нажав на кнопку «Extended test».

Настроить

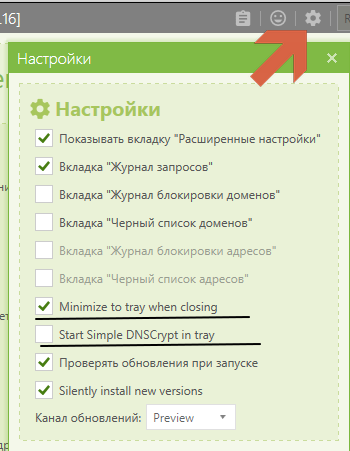

Чтобы всегда в трее отображалось — можно выставить две подчеркнуты галочки.

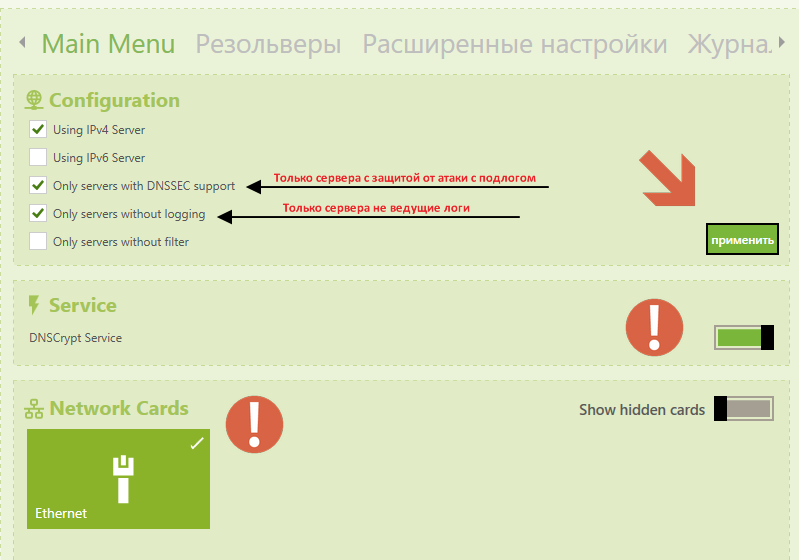

1. Вкладка «Main» (вам, может больше повезет с русификацией)

«Configuration» — фильтрация серверов DNS (см. вторую вкладку).

Службу необходимо включить, на сетевой карте поставить галочку, нажать «Применить».

2. Вкладка «Резольверы»

Предлагаю отключить автоматический режим. Снять в списке все сервера, которые там установлены, оставив только один Cloudflare.

Да, он «коммерческий», но на первой вкладке было выставлено без логов. И Google что-то в этот список не попал.

Другие ставить не советую.

Во-первых там не все с шифрованием и не все «без утечек». Во-вторых не совсем понятно что это за DNS (хотя, в Интернете, информация, конечно есть). В-третьих он «публичный», в хорошем смысле этого слова. Многие пользуются во всех странах и даже если вдруг страна IP не совпадет с DNS, но покажет, что это Cloudflare — проблем не будет. Ставить еще один — по этим же причинам, ИМХО не стоит, программа будет выбирать наиболее шустрый в каждый момент времени и могут внезапно появится утечки и все в таком духе.

3. Вкладка «Расширенные настройки»

IP-адрес резервног резольвера предлагаю 8.26.56.26 (это Comodo Secure DNS)

4. Вкладка «Журнал» — отключить ведение журнала.

Это будет для всей системы, включая все программы. Для FireFox можно, для верности, выставить тоже.

Чтобы всегда в трее отображалось — можно выставить две подчеркнуты галочки.

1. Вкладка «Main» (вам, может больше повезет с русификацией)

«Configuration» — фильтрация серверов DNS (см. вторую вкладку).

Службу необходимо включить, на сетевой карте поставить галочку, нажать «Применить».

2. Вкладка «Резольверы»

Предлагаю отключить автоматический режим. Снять в списке все сервера, которые там установлены, оставив только один Cloudflare.

Да, он «коммерческий», но на первой вкладке было выставлено без логов. И Google что-то в этот список не попал.

Другие ставить не советую.

Во-первых там не все с шифрованием и не все «без утечек». Во-вторых не совсем понятно что это за DNS (хотя, в Интернете, информация, конечно есть). В-третьих он «публичный», в хорошем смысле этого слова. Многие пользуются во всех странах и даже если вдруг страна IP не совпадет с DNS, но покажет, что это Cloudflare — проблем не будет. Ставить еще один — по этим же причинам, ИМХО не стоит, программа будет выбирать наиболее шустрый в каждый момент времени и могут внезапно появится утечки и все в таком духе.

3. Вкладка «Расширенные настройки»

IP-адрес резервног резольвера предлагаю 8.26.56.26 (это Comodo Secure DNS)

4. Вкладка «Журнал» — отключить ведение журнала.

Это будет для всей системы, включая все программы. Для FireFox можно, для верности, выставить тоже.

Более подробно почитать можно тут . Особенно если что-то не работает. Перезагрузиться.

Протестировать на DnsLeakTest, нажав на кнопку «Extended test».

Результат должен быть приблизительно таким

Примечание. Сервер показывает принадлежность Cloudflare, а на других сайтах, зачастую, только IP и его «гражданство». И скорее всего все будет РФ. Только будет неясно, чей там DNS — Cloudflare или домашнего провайдера, поэтому проверять лучше тут, МГТС явно быть не должно.

И, конечно же, на 2ip. Должно быть так:

(все данные у него есть (см. выше), утечек нет — сервер публичный + шифрованный + совпадает со страной IP).

Примечание. Сервер показывает принадлежность Cloudflare, а на других сайтах, зачастую, только IP и его «гражданство». И скорее всего все будет РФ. Только будет неясно, чей там DNS — Cloudflare или домашнего провайдера, поэтому проверять лучше тут, МГТС явно быть не должно.

И, конечно же, на 2ip. Должно быть так:

(все данные у него есть (см. выше), утечек нет — сервер публичный + шифрованный + совпадает со страной IP).

VPN offer

1. Если использовать этот VPN — функционал по смене юзерагента в Chameleon лучше отключить.

2. Аддон VPN-а продолжает кастовать юзерагенты, время браузера и т.д. (см. ниже) даже если пользователь не залогинен или траффик на месяц исчерпан. Т.е. если что, его нужно будет отключать через «Дополнения» — «Отключено».

Бесплатные 10ГБ в месяц — WindScribe, уже предложенный в прошлой статье и протестированный более тщательно. Плагин для браузера, который можно получить сразу (но регистрация только через сайт, для 10Гб нужна почта, без — только 2ГБ, но про анонимную регистрацию — см. ниже).

Внимательно протестировать. Предлагаю следующий алгоритм, чтоб по IP не вычислили:

1. DnsLeakTest

2. IpLeak

3. WhatLeaks

4. И уж потом 2ip.ru и Whoer

Внимание! (хоть это излишне, коли Джо неуловим, но все же)

Почты, соц. сети т.д. — как правило или только с VPN или только без (см. выше про cookies). А эти сайты привязаны (регистрация) лично к вам. Чтоб не ошибиться, можно сразу пробежать по этим сайтам и добавить их белый список аддона «WindScribe». Как и Яндекс.Музыку — иначе доступа не будет.

При использовании только настольного приложения (ниже) белого списка нет! + почтовые агенты отправляют запросы, куда пишутся IP-адреса VPN.

2. Аддон VPN-а продолжает кастовать юзерагенты, время браузера и т.д. (см. ниже) даже если пользователь не залогинен или траффик на месяц исчерпан. Т.е. если что, его нужно будет отключать через «Дополнения» — «Отключено».

Бесплатные 10ГБ в месяц — WindScribe, уже предложенный в прошлой статье и протестированный более тщательно. Плагин для браузера, который можно получить сразу (но регистрация только через сайт, для 10Гб нужна почта, без — только 2ГБ, но про анонимную регистрацию — см. ниже).

Отзывы VPN

1. Пишут о себе

2. Общий поиск (можно и по DuckDuckGo) Пруф 1

3. Пруф 2

4. Пруф 3

5. Соотношение числа пользователей, кол-ва отзывов, звезд

2. Общий поиск (можно и по DuckDuckGo) Пруф 1

3. Пруф 2

4. Пруф 3

5. Соотношение числа пользователей, кол-ва отзывов, звезд

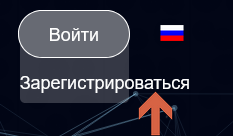

Зарегистрироваться

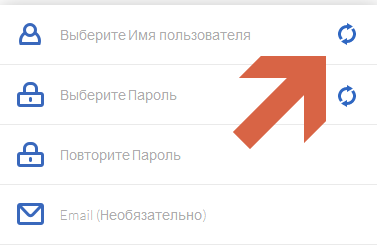

По регистрации предложение следующее:

— Поискать купоны (сейчас их нет, но недавно было 50 ГБ, может и еще будет) на Promokod

— Получить бесплатно 2 ГБ

1. Кликнуть по кнопке «Войти», появится пункт «Зарегистрироваться»

2. Зарегистрироваться (без ввода почты)

тут можно автоматом сгенерить ник и пароль (пароль автоматом скопируется в буфер обмена)

— Поискать купоны (сейчас их нет, но недавно было 50 ГБ, может и еще будет) на Promokod

— Получить бесплатно 2 ГБ

1. Кликнуть по кнопке «Войти», появится пункт «Зарегистрироваться»

2. Зарегистрироваться (без ввода почты)

тут можно автоматом сгенерить ник и пароль (пароль автоматом скопируется в буфер обмена)

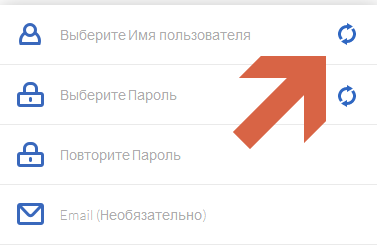

Установить и настроить дополнение

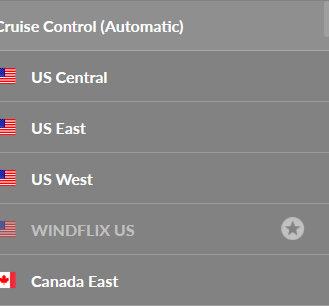

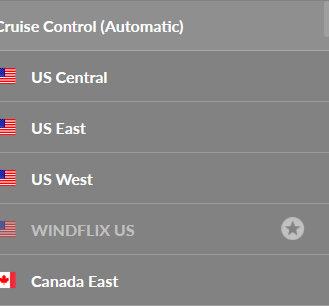

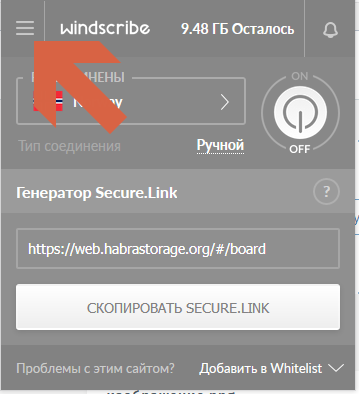

1.Установить дополнение (можно с сайта FireFox), войти по нику и паролю. Можно сразу выбрать локацию (внимание, авторизирвация на Хабр, разлогинет!)

— «Automatic» в самом верху, будет выбирать локацию автоматически. Вполне вероятно, это и хорошо, т.к. IP будет периодически меняться по хитрому алгоритму

— Со звездочкой — недоступно, только за деньги

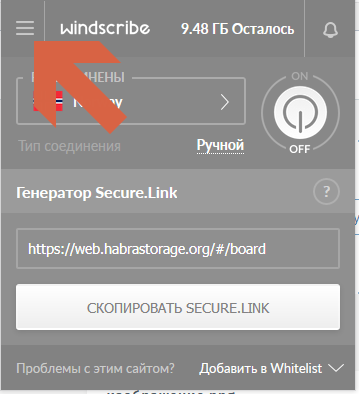

— «Генератор Secure.Link» — развлекательно-рекламная чепуха, это не шифрованная ссылка и не сокращенная

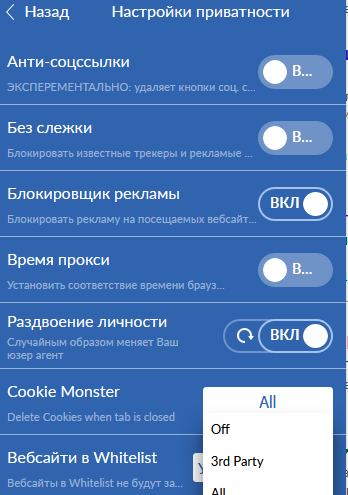

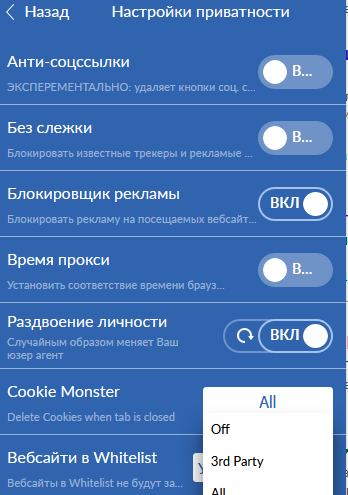

2. Настроить

— «Блокировщик рекламы» — ИМХО лишнее, но, если нужно, дает досутп к удалению печенек — (внизу).

— «Раздвоение личности» — чувство юмора. Меняет юзерагент в пределах только той ОС и той версии браузера, которые есть (и не дает сделать это вручную), что помогает избежать файла с ОС и юзерагентом, описанным выше.

— автоматом меняет часовой пояс браузера в соответствии с сервером VPN. Правда ошибается на час, но это лечится выставлением в Chameleon таймзоны "+1".

— «Automatic» в самом верху, будет выбирать локацию автоматически. Вполне вероятно, это и хорошо, т.к. IP будет периодически меняться по хитрому алгоритму

— Со звездочкой — недоступно, только за деньги

— «Генератор Secure.Link» — развлекательно-рекламная чепуха, это не шифрованная ссылка и не сокращенная

2. Настроить

— «Блокировщик рекламы» — ИМХО лишнее, но, если нужно, дает досутп к удалению печенек — (внизу).

— «Раздвоение личности» — чувство юмора. Меняет юзерагент в пределах только той ОС и той версии браузера, которые есть (и не дает сделать это вручную), что помогает избежать файла с ОС и юзерагентом, описанным выше.

— автоматом меняет часовой пояс браузера в соответствии с сервером VPN. Правда ошибается на час, но это лечится выставлением в Chameleon таймзоны "+1".

Внимательно протестировать. Предлагаю следующий алгоритм, чтоб по IP не вычислили:

1. DnsLeakTest

2. IpLeak

3. WhatLeaks

4. И уж потом 2ip.ru и Whoer

Получить 10ГБ и настольное приложение

1. Смена IP — уже есть. Сменить.

2. Чтоб все было совсем анонимненько — зарегистрировать, например, почту google. Выбрать страну IP в соотвествии с доступными номерами тут: Он-лайн получение смс

3. Дальше, думаю, все догадались, как почту зарегистрировать в США (только cookies, если до этого в Google заходили!)

2. Чтоб все было совсем анонимненько — зарегистрировать, например, почту google. Выбрать страну IP в соотвествии с доступными номерами тут: Он-лайн получение смс

3. Дальше, думаю, все догадались, как почту зарегистрировать в США (только cookies, если до этого в Google заходили!)

Внимание! (хоть это излишне, коли Джо неуловим, но все же)

Почты, соц. сети т.д. — как правило или только с VPN или только без (см. выше про cookies). А эти сайты привязаны (регистрация) лично к вам. Чтоб не ошибиться, можно сразу пробежать по этим сайтам и добавить их белый список аддона «WindScribe». Как и Яндекс.Музыку — иначе доступа не будет.

При использовании только настольного приложения (ниже) белого списка нет! + почтовые агенты отправляют запросы, куда пишутся IP-адреса VPN.

Установить и настроить настольное приложение

1. Скачать и установить настольное приложение (там будут галочки «замедлять интернет», «рвать соединение» и т.д. — это шутка, внизу бледно написано)

2. В настройках можно: включить файеровл (может в первый раз выбить то, что в текущий момент в сети) выставить автозапуск с Windows и автоподключение (если нет проблем с мейл-агентами и прочим, см. выше). На последней вкладке «Отладка» можно нажать «Отключить Ipv6» и перезагрузить компьютер.

3. Если использовать настольное приложение + в аддоне выбрать другую локацию, будет Double VPN

4. Если 10Гб исчерпаются, аддон\приложение сообщит. Дальше ждать следующего месяца, «баланс» пополнится автоматически

2. В настройках можно: включить файеровл (может в первый раз выбить то, что в текущий момент в сети) выставить автозапуск с Windows и автоподключение (если нет проблем с мейл-агентами и прочим, см. выше). На последней вкладке «Отладка» можно нажать «Отключить Ipv6» и перезагрузить компьютер.

3. Если использовать настольное приложение + в аддоне выбрать другую локацию, будет Double VPN

4. Если 10Гб исчерпаются, аддон\приложение сообщит. Дальше ждать следующего месяца, «баланс» пополнится автоматически

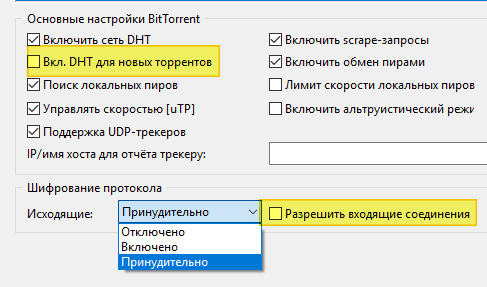

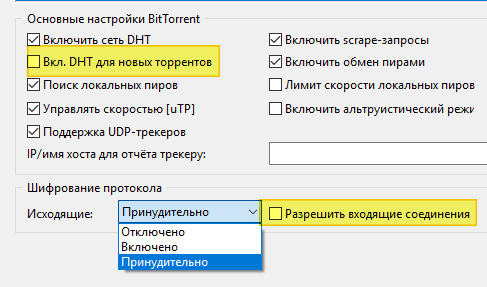

Torrent Offer

1. Настройка:

Запрет входящих соединений — это запрет не шифрованных входящих. Скорость несколько упадет, но тут уж выбирать.

2. Тестирование (после включения VPN):

IpLeak

Получить магнитную ссылку и воткнуть в торрент-клиент. На сайте должен появится IP адрес VPN.

Запрет входящих соединений — это запрет не шифрованных входящих. Скорость несколько упадет, но тут уж выбирать.

2. Тестирование (после включения VPN):

IpLeak

Получить магнитную ссылку и воткнуть в торрент-клиент. На сайте должен появится IP адрес VPN.

It may be interesting.

A number of facts that came to hand when writing an article:

1. If someone does not know (I did not know until the last moment) - the prototype of FireFox is not a fox, but a small (red) panda . I was interested in this because in add-ons there are private badgers, even more private opossums and other

2. If Google dials "where I am" will give a place (if there is no wi-fi - stupidly calculate by IP), a photo of the area and the index (if the edblocker does not cut the frame). Yandex doesn’t do that, see that the RF is a rhetorical question, but on Sat. in the morning the plan will not help, therefore Yandex.Taxi.

3. On the topic of cutting advertising Yandex there is a sea of proposals on the Internet, up to the Ban Rambler via host or uBlock. The most difficult and hakrean method known to me -this . There you can hack and everything else, including the expected search results. But then the cookies will have to be stored, and she will follow.

4. About the hidden features of different search engines, sometimes with original functionality (Malwarebytes for some reason blocks, the site is safe): DuckDuckGo , Yandex , Google

5. Yandex has a search for people in all soc. networks .

6. FireFox has Monitor service ( article on Habr). You can try to find out if the e-mail address has been compromised (hacked). Probably the same can be useful if in social. networks that someone offers, especially for money. If his mail in the database lit up - he either an exceptional loser or himself hacked for further fraud.

7. Online there is a website Online Trust . In a clear form to the user is given infa. About the site. This includes the age of the domain in days + below: its analysis by Yandex and Google + analysis by the WOT service + user comments.

In the example, FireFox has a supplement , it promises completely free cheese. And different reviews about him. Check . In addition to the "Fraud" is also the "European Union" and "age" of 250 days.

8. As an option, it is convenient to hang up the services on the flagfox button (it is only necessary to disable “receive site icons” in the settings, otherwise it downloads favicons every time).

Sources from Habr

1. Methods of anonymity online. Just about the complex

2. Fingerprinting of a specific PC with an accuracy of 99.24%: it does not help even changing the browser

3. Passive fingerprinting to detect synthetic traffic

4. Using the Service Worker to create a botnet

5. Surf anonymity checklist